Le passage à un modèle de type service, pour développer ses activités, a véritablement transformé l’univers des ransomwares, donnant à ses développeurs la possibilité de se concentrer davantage sur les fonctionnalités, laissant ainsi à ses clients la partie la plus difficile, à savoir pénétrer au sein d’un système et se déployer sur les ordinateurs de la cible en question. Ces acteurs malveillants, pour mener à bien leur mission, utilisent une large gamme de techniques d’attaque, de logiciels et d’expertise.

L’un des Ransomware-as-a-Service (RaaS) que nous rencontrons très fréquemment, appelé indifféremment Sodinokibi ou REvil, est un ransomware aussi conventionnel que les autres malwares que nous avons pu observer : à savoir avec des routines, une configuration et un comportement qui correspondent à ceux d’une famille mature et qui est, de toute évidence, couramment utilisée par la cybercriminalité underground.

Sans surprise, Sophos a consacré d’importants efforts pour lutter de manière quotidienne contre cette menace. En plus des fonctionnalités de protection contre les falsifications (tamper protection) qui empêchent un script de désactiver les fonctionnalités de protection des systèmes endpoints, nous utilisons des règles de détection comportementale qui identifient les principales activités que le ransomware en question doit mener, ainsi qu’une fonctionnalité appelée CryptoGuard qui empêche le ransomware de chiffrer les données.

Alors que les attaques impliquant des malwares RaaS, notamment le ransomware REvil, attirent de plus en plus l’attention du public et font l’objet d’une importante couverture médiatique, les SophosLabs ont souhaité créer un ensemble commun de connaissances (CBK : Common Body of Knowledge). Ce dernier concerne le ransomware lui-même mais aussi les différentes variantes que nous observons dans les méthodes d’attaque utilisées par les cybercriminels qui louent le logiciel et ont comme mission de pénétrer au sein des systèmes.

De plus, nous avons examiné les rapports produits par Sophos Rapid Response sur les attaques impliquant le ransowmare REvil/Sodinokibi où l’équipe MTR a été appelée pour mettre en œuvre une réponse aux incidents ainsi qu’un nettoyage. À partir de ces analyses détaillées, nous avons pu dresser le tableau d’un malware traditionnel déployé de différentes manières par un grand nombre de clients cybercriminels.

Signes d’une attaque imminente

Le déploiement d’un ransomware se produit généralement à la toute fin d’un ensemble beaucoup plus vaste et élaboré d’actions bien spécifiques qu’un attaquant cybercriminel va tenter de lancer pendant un certain laps de temps. Cette période peut s’avérer assez longue avant qu’un des membres de l’entreprise ciblée ne se connecte pour trouver une demande de rançon sur le bureau de sa machine. Ainsi, alors que nous présenterons des éléments internes ainsi que des caractéristiques classiques de Sodinokibi/REvil, il est plus logique de décrire d’abord ces actions particulières mentionnées ci-dessus. Si un défenseur ou un propriétaire de réseau peut découvrir et agir rapidement sur ces comportements alors que l’attaquant prépare toujours le terrain pour lancer la charge virale finale du ransomware, il est possible de stopper l’accès des attaquants avant que les ordinateurs de la cible en question ne soient endommagés.

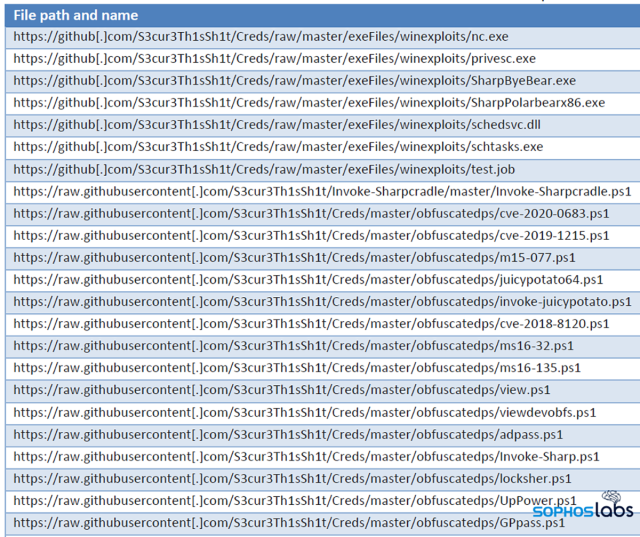

Les attaquants eux-mêmes semblent utiliser une combinaison de scripts (parfois hébergés sur des référentiels de fichiers comme Github ou Pastebin) et de contrôle manuel (parfois via la console, d’autres fois via Windows Remote Desktop ou des outils commerciaux d’accès à distance).

Un attaquant REvil a utilisé des scripts extraits directement d’un référentiel d’outils de test d’intrusion sur Github.

Nous avons décomposé une attaque typique en plusieurs phases : la pénétration et l’accès initial ; la collecte des identifiants et l’élévation des privilèges ; l’analyse en profondeur du système ; et enfin déploiement du ransomware. Souvent (mais pas toujours, car cela dépend de l’attaquant), il existe une phase durant laquelle les attaquants utilisent leurs identifiants, nouvellement récupérés, pour rechercher et exfiltrer des données organisationnelles sensibles durant les heures, voire les semaines, qui ont précédé le lancement de la charge virale.

Pénétrer au sein du réseau

Sans surprise, il n’est peut-être pas si difficile de pénétrer au sein d’un système si c’est ce que vous faites à longueur de journée. Ainsi, il est possible de regrouper les méthodes d’accès initial utilisées par de nombreux cybercriminels ayant utilisé le ransomware REvil/Sodinokibi en quelques catégories bien distinctes : les attaques par force brute contre des services Internet connus tels que les VPN, RDP, les outils de gestion du bureau à distance comme le VNC et même certains systèmes de gestion basés dans Cloud ; l’utilisation abusive d’identifiants, obtenus précédemment, ou encore d’accès (récupérés à partir d’autres malwares ou bien par phishing) à des comptes légitimes qui ne nécessitent pas l’utilisation d’une authentification multifacteur ; ou, dans certains cas, l’utilisation de techniques de piggybacking visant à se greffer, en tant que charge virale, sur d’autres malwares présents sur le réseau de la cible en question.

Les attaques par force brute représentent malheureusement une grande partie du trafic observé toutes les heures par presque tous les services Internet. Les attaques coûtent si peu aux attaquants qu’il est rentable de faire feu de tout bois en visant un écran de connexion, et c’est aussi pourquoi l’authentification multifacteur est si importante (mais ce n’est pas nécessairement la panacée). Les attaquants sont capables d’utiliser, tout comme les défenseurs d’ailleurs, des outils tels que Shodan ou Censys, qui révèlent les ports ouverts menant à des services communs.

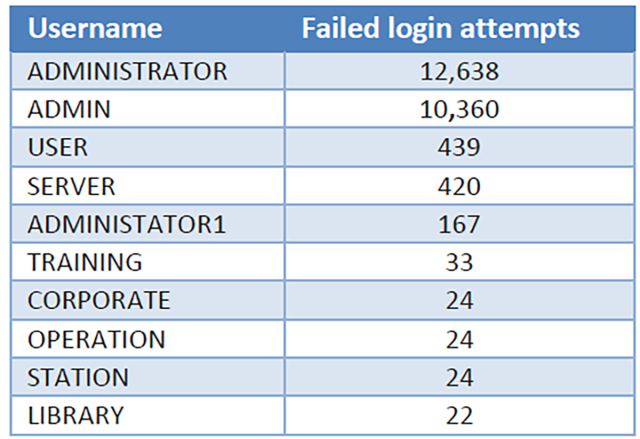

Dans une attaque récente, une entreprise a enregistré un volume massif de tentatives de connexion RDP entrante infructueuses ciblant le serveur qui est finalement devenu un point d’accès pour les attaquants. Au niveau d’un serveur classique, les logs qui stockent les tentatives de connexion infructueuses à des services tels que le RDP fonctionne en écrasant les données les plus anciennes, sur une période pouvant aller de plusieurs jours à plusieurs semaines, en fonction du nombre de tentatives infructueuses enregistrées. Lors de cette attaque, le volume d’événements de type ‘connexion RDP infructueuse’ a provoqué l’écrasement complet des fichiers de log par de nouvelles entrées et ce toutes les cinq minutes. Les données collectées à partir de ce serveur ont montré environ 35 000 tentatives de connexion infructueuses sur une période de cinq minutes, provenant de 349 adresses IP uniques dans le monde.

Parmi les 35 000 tentatives de connexion par force brute lancées toutes les cinq minutes, on peut voir que les attaquants essayaient d’utiliser les noms d’utilisateur les plus courants.

Le RDP a été l’une des méthodes les plus couramment utilisées pour pénétrer au sein d’un réseau dans les cas où nous avons été appelés pour mener des investigations. C’est pourquoi empêcher l’accès au RDP depuis l’extérieur est l’une des défenses les plus efficaces qu’un administrateur IT puisse mettre en œuvre. Mais le RDP n’était pas le seul coupable : les attaquants ont également obtenu un accès initial via d’autres services Internet qu’ils ont pu forcer ou bien utiliser pour lancer un exploit contre une vulnérabilité connue qui leur a donné un accès particulier. Dans un autre cas, l’attaquant a ciblé un bug dans le logiciel d’un serveur VPN spécifique afin d’obtenir un accès initial, puis a exploité un autre bug sur une version d’Apache Tomcat, vieille de cinq ans, sur ce même serveur, permettant ainsi à l’attaquant de créer un nouveau compte administrateur sur ce dernier.

Dans au moins deux cas distincts impliquant différentes entreprises ciblées, le point d’accès initial était un élément mis en place et laissé par un autre acteur malveillant, dont nous avons découvert plus tard qu’il avait déjà ciblé ces entreprises avec des ransomwares, et ce des semaines voire des mois, avant notre implication, lesquelles ont donc été au final victimes à deux reprises.

Dans l’un de ces cas, nous avons découvert une rémanence de Cobalt Strike, un ensemble d’outils de pentest commerciaux fréquemment utilisés par les cybercriminels pour obtenir un accès à distance à un ordinateur. L’artefact lié à Cobalt Strike avait été mis en place par un acteur malveillant (vraisemblablement un autre acteur) qui avait déployé un ransomware appelé Le Chiffre.

Dans un autre cas, l’attaquant semblait avoir attaqué, par force brute, un RDP sur une machine qui avait été précédemment impliquée comme point d’entrée initial d’une attaque lancée par un autre type de ransomware, et ce trois semaines seulement avant l’attaque du ransomware REvil.

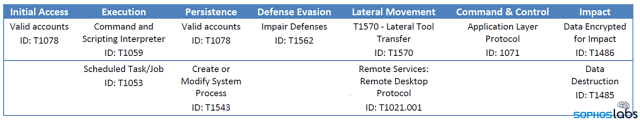

Les techniques MITRE ATT&CK utilisées dans l’une des attaques du ransomware REvil que nous avons investiguées.

Collecte des identifiants et élévation des privilèges

Les acteurs malveillants utilisant des ransomwares préfèrent utiliser des outils internes tels que les contrôleurs de domaine pour déployer leur charge virale. S’ils n’ont pas, au préalable, acheté des identifiants volés, ou bien obtenus ces derniers via une attaque de phishing, ils surveilleront alors discrètement le réseau où se trouve l’ordinateur au sein duquel ils ont réussi à pénétrer initialement. Les attaquants peuvent utiliser des utilitaires libres disponibles et, au départ, non malveillants pour extraire les mots de passe enregistrés sur le disque dur et/ou des outils plus avancés tels que Mimikatz pour obtenir les identifiants d’un compte d’administrateur de domaine. Cette démarche demande beaucoup de patience de la part de l’attaquant, car il n’y a aucune garantie qu’il récupérera un identifiant dans un laps de temps donné. Mais une fois qu’il aura obtenu ce dont il a besoin, il pourra alors agir rapidement.

Scruter le système en profondeur : préparer le terrain pour l’attaque

La préparation du réseau d’une entreprise pour une attaque de ransomware implique une quantité de travail impressionnante. Les attaquants doivent établir une liste de cibles internes, se donner des privilèges d’administrateur de domaine et utiliser ces derniers pour stopper ou entraver tout ce qui pourrait empêcher leur attaque de réussir : Windows Defender est généralement le premier à être stoppé, mais souvent les attaquants passent pas mal de temps à essayer de déterminer quels sont les outils de protection des systèmes endpoint qui sont utilisés sur les ordinateurs, et lancent alors un ou plusieurs scripts personnalisés combinant 1) une tentative pour stopper tout processus ou service de protection en cours d’exécution avec 2) une suppression de toute persistance liée à ces processus ou services.

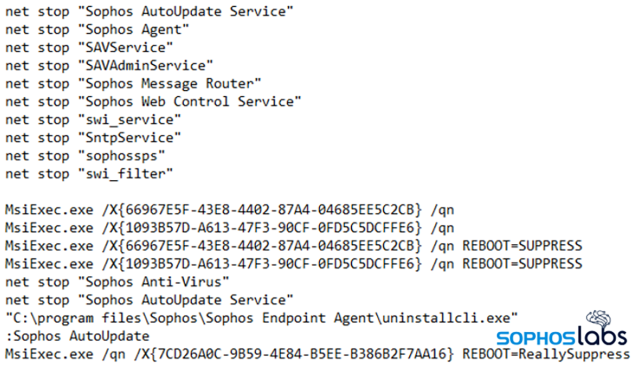

Un attaquant REvil a créé un script personnalisé pour stopper les services et processus Sophos en essayant même de désinstaller ce logiciel. La tentative a été empêchée par les fonctions de protection du produit contre les falsifications.

Dans au moins un cas impliquant Sodinokibi, les attaquants sont même parvenus à déterminer que le réseau de la cible utilisait un pare-feu Sophos et gérait la protection des endpoints via Sophos Central. L’attaquant a travaillé avec assiduité pour obtenir les identifiants de l’équipe IT et a testé méthodiquement ces derniers jusqu’à ce qu’il en trouve un avec les autorisations appropriées pour accéder au panneau de configuration de Sophos Central. Il a ensuite pu utiliser cet accès pour stopper toutes les fonctionnalités qui auraient pu bloquer l’exécution du ransomware.

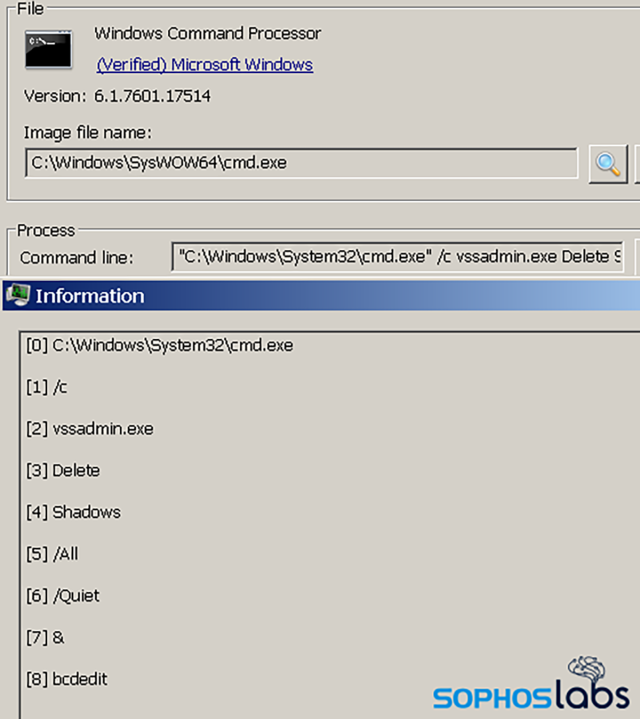

La suppression du cliché instantané de volume (Volume Shadow Copy) est devenue, à ce stade, un grand classique utilisé par les ransomwares.

Nous rencontrons régulièrement des scripts PowerShell, des fichiers batch ou d’autres codes d’attaquant, visant à “préparer le terrain“, qui sont déployés pour désactiver diverses fonctionnalités de protection. Un exemple est le Volume Shadow Copy (cliché instantané de volume), que les attaquants suppriment généralement car ce dernier pourrait aider à la récupération de données supprimées ou chiffrées.

Le nombre de commandes différentes qu’ils peuvent utiliser pour exécuter les mêmes tâches est quelque peu limité, mais la séquence et la rigueur varient considérablement d’un acteur malveillant à l’autre. Nous avons également découvert que certains acteurs malveillants numérotaient simplement leurs scripts dans l’ordre, ou leur donnaient des noms en apparence inoffensifs. D’autres ont utilisé des fichiers avec des références vulgaires ou haineuses dans les noms de fichier, parfois en combinaison avec le mot Sophos.

Uploading massif de données volées (exfil)

Dans seulement environ la moitié des incidents impliquant le ransomware REvil/Sodinokibi analysés dans ce rapport, les attaquants ont procédé à l’exfiltration d’un important volume de données privées, sensibles ou à forte valeur appartenant aux entreprises ciblées. En théorie, ces types d’upload devraient être détectables, mais en pratique, cela n’a jamais été le cas dans les incidents que nous avons investigués.

En pratique, une fois qu’ils ont obtenu les autorisations dont ils avaient besoin, les attaquants ont passé généralement quelques jours à parcourir les serveurs de fichiers, à collecter de grandes quantités de documents et à les regrouper dans un ou plusieurs fichiers compressés sur une machine à l’intérieur du réseau. Après avoir rassemblé tout ce qu’ils voulaient voler au même endroit, ils ont alors lancé la phase d’uploading qui, selon la vitesse du réseau et la quantité de données, pouvait prendre de quelques heures à plus d’une journée.

Les acteurs malveillants ont utilisé, par le passé, toute une variété de services de stockage Cloud pour conserver ces éléments, mais il semble qu’ils aient leurs préférences. Mega.nz, le fournisseur de stockage Cloud, semble avoir les faveurs de certains cybercriminels qui ont lancé des attaques de ransomware que nous avons investiguées. Parmi les incidents où Sodinokibi a finalement été déployé après une exfiltration massive et une tentative d’extorsion, environ les trois quarts ont utilisé Mega.nz comme référentiel (temporaire) pour ces données volées.

Mega utilise, pour accélérer les uploads, sa propre application client que les attaquants ont d’ailleurs laissé derrière eux dans certains cas où ils n’ont pas pris la peine de nettoyer après leur passage. Un faible nombre d’attaquants ont utilisé d’autres méthodes, telles que l’installation d’une copie portable du client FTP FileZilla qu’ils ont utilisé pour uploader des données sur un serveur intermédiaire en dehors du périmètre réseau de la cible.

Le bon sens en matière de réponse aux tentatives d’extorsion de données s’est éloigné quelque peu des conseils en termes de paiement. Les cybercriminels prétendent qu’ils supprimeront les copies de données si vous payez les rançons demandées, mais il s’agit là plus d’une promesse sans grande valeur. Il n’y a aucune garantie que la parole d’un cybercriminel, de surcroît en train de vous extorquer, sera tenue.

L’affront final : le déploiement

Les attaquants lance la charge virale du ransomware en utilisant un certain nombre de méthodes. Ils peuvent envoyer des copies vers des machines individuelles à partir d’un contrôleur de domaine ou utiliser des commandes administratives avec WMIC ou PsExec afin d’exécuter le malware directement à partir d’un autre serveur ou poste de travail qu’ils contrôlent sur le réseau interne de l’entreprise ciblée.

Le ransomware REvil/Sodinokibi dispose de quelques options supplémentaires dont ses opérateurs peuvent tirer parti en lançant le malware avec des indicateurs de commande spéciaux. L’une des méthodes utilisées par les ransomwares que nous avons pu observer pour tenter de contourner les outils de protection des systèmes endpoints est de redémarrer l’ordinateur en Mode Sans Échec (Safe Mode), puis de lancer à proprement parler l’opération de chiffrement. Un ordinateur en Mode Sans Échec démarre via un processus de diagnostic Windows dans lequel les pilotes et services tiers ne s’exécutent pas, mais le ransomware s’ajoute tout de même à la liste (très courte) des applications qui peuvent s’exécuter dans ce mode particulier. Le ransomware REvil possède un indicateur de Mode Sans Échec que les attaquants peuvent utiliser.

Dans un cas en particulier, nous avons observé un acteur malveillant tenter de contourner le logiciel de sécurité en fournissant et en installant une copie complète de VirtualBox ainsi qu’un fichier de disque virtuel. Puis, ce dernier a lancé le ransomware via une machine virtuelle Windows 10 invitée, copiée sur l’ordinateur hôte ciblé, en exécutant les commandes de chiffrement de l’invité afin de cibler l’hôte en question.

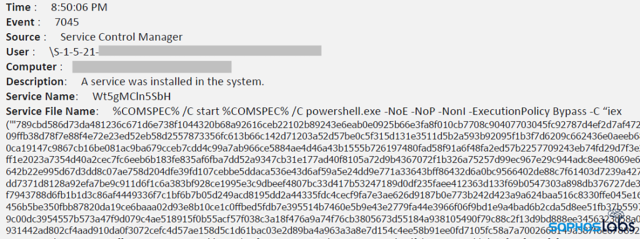

La longue chaîne de commande encodée qui vous oblige à très bien connaître la machine afin de la décoder.

Dans d’autres cas, nous avons observé que l’acteur malveillant avait utilisé WMI pour créer des entrées de service sur les machines ciblées par le chiffrement. Les entrées contiennent une longue chaîne de commande codée qu’il est impossible de décoder à moins que vous ne connaissiez les variables spécifiques qu’elle recherche. Ces variables comprenaient des informations telles que le nom de la machine, l’adresse IP, le domaine et le nom d’utilisateur. Si vous ne connaissiez pas tous ces éléments concernant l’ordinateur sur lequel le service avait été installé, alors le décodage des couches finales était impossible.

Comment le ransomware fonctionne-t-il ?

Sodinokibi apparait sous la forme d’un exécutable compressé et chiffré doté de plusieurs fonctionnalités anti-analyse conçues pour frustrer les chercheurs. Les fichiers binaires sont compilés avec une configuration unique et le texte de la demande de rançon est codé en dur dans l’application.

![]()

Un sous-programme pour supprimer le fichier de définitions Windows Defender dans le ransomware REvil.

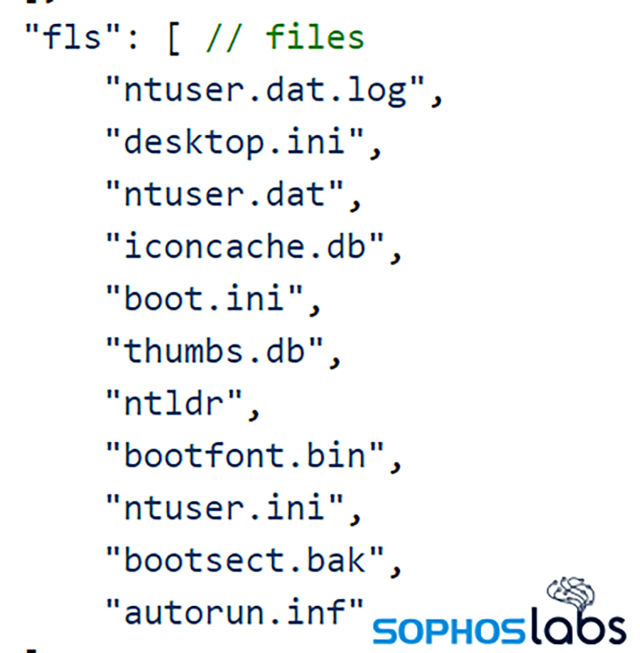

Lors de la première exécution, le malware scrute la machine cible, établit une liste des processus en cours et supprime le Volume Shadow Copy (cliché instantané de volume), la base de données de définition du virus utilisée par Windows Defender et les fichiers temporaires ou de sauvegarde utilisés par un certain nombre de programmes tiers différents qui peuvent être installés sur la machine.

Fichiers ignorés par le ransomware REvil

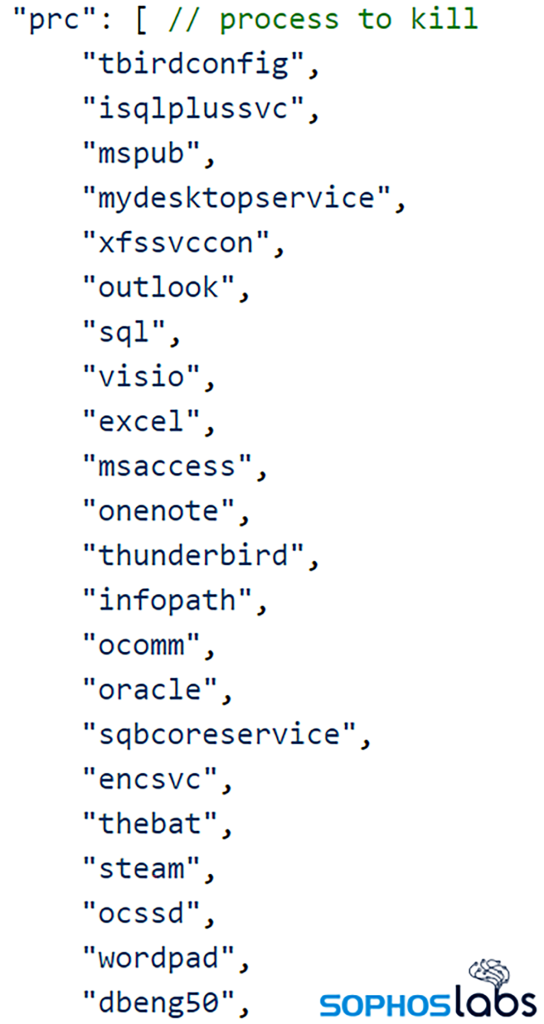

Il recherche dans la liste des processus en cours d’exécution des correspondances avec une liste de noms de processus codés au niveau de la configuration, puis tente de tuer ces processus. Parmi la trentaine de noms de processus figurent divers services de base de données, applications office, clients de messagerie, utilitaires de sauvegarde ainsi que le navigateur Firefox (mais, curieusement, aucun autre).

Une partie de la liste des processus que le ransomware REvil essaie de tuer avant de commencer le chiffrement.

Il établit ensuite la liste des services installés et, du moins dans certains cas que nous avons reçus, il tente de désactiver le service Sophos (ces tentatives échouent régulièrement, en raison de la protection contre les falsifications) ainsi que sept autres outils logiciel commerciaux.

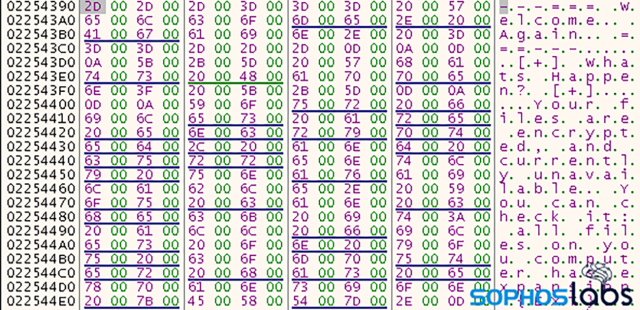

La demande de rançon du ransomware REvil, déchiffrée à l’intérieur du binaire du ransomware.

Ensuite, le ransomware décode et inscrit la demande de rançon à la racine du lecteur C:. La demande répertorie une adresse de site Web Tor et comprend des instructions sur la façon de contacter les attaquants à l’aide du navigateur Tor ou d’un navigateur conventionnel via un site Web de passerelle Tor, ainsi qu’une longue clé que les attaquants utiliseront dans l’utilitaire de déchiffrement.

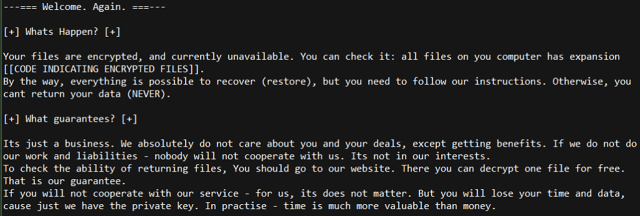

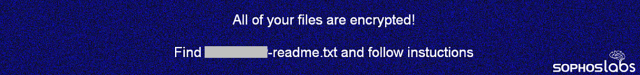

La bannière de notification de la demande de rançon.

Un fichier image .bmp encodé est intégré dans la configuration, que le ransomware inscrit dans le dossier %AppData%\Local\Temp, et définit comme l’image du bureau sur l’ordinateur infecté. Le graphique indique “Tous vos fichiers sont chiffrés ! Consultez [nom de la demande de rançon] pour obtenir plus d’informations sur la marche à suivre“. Le nom de fichier de la demande de rançon commence par la même chaîne de huit caractères aléatoires que celle ajoutée par le ransomware au nom de chaque fichier qu’il chiffre.

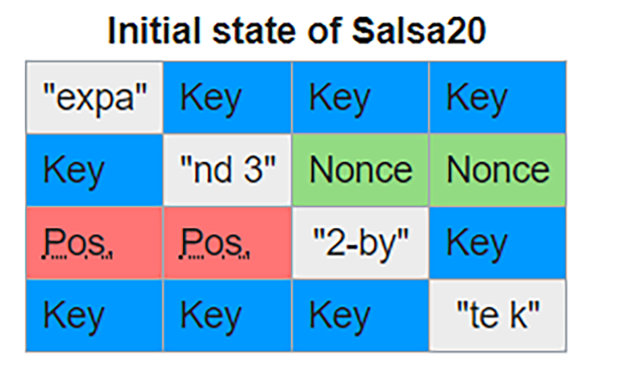

Comment l’algorithme Salsa20 est utilisé.

Le ransomware REvil/Sodinokibi utilise l’algorithme curve25519/salsa20 pour chiffrer les fichiers. La configuration intégrée contient une longue liste de dossiers, de types de fichier et de noms de fichier spécifique qu’il ne chiffrera pas (pour maintenir la stabilité de l’ordinateur affecté) plutôt qu’une liste de types de fichier ciblé.

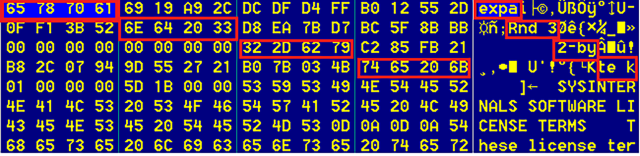

Un exemple de fichier partiellement chiffré montrant comment Salsa20 “parcourt” un fichier (notez la position de ” expand 32-byte k”).

Le ransomware effectue certaines opérations de renseignement pendant son exécution. La configuration intégrée contient une liste de noms de domaine Internet. Il envoie des statistiques sur le processus d’infection aux opérateurs du ransomware concernant un ou plusieurs de ces domaines. Ces domaines sont de puissants indicateurs de compromission.

Le ransomware REvil/Sodinokibi est également passé à l’utilisation de la cryptomonnaie Monero comme méthode de paiement exclusive. Comme Monero dispose de fonctionnalités supplémentaires en matière de confidentialité, que Bitcoin ne possède pas, il est peu probable que nous assistions à une récupération de la rançon versée à un acteur malveillant qui aura déployé ce ransomware, comme le FBI a pu le faire lors de l’attaque de ransomware du groupe DarkSide contre Colonial Pipeline.

Conseils aux professionnels IT

Les produits Sophos détectent diverses formes du ransomware REvil/Sodinokibi comme Troj/Sodino-*, Mem/Sodino-* et HPMal/Sodino-A.

Comme il ne s’agit pas ici d’une liste exhaustive, les recommandations ci-dessous sont plus importantes que jamais :

- Surveiller et répondre aux alertes : assurez-vous que les outils, processus et ressources (personnes) appropriés soient disponibles pour surveiller et répondre aux menaces observées dans l’environnement. Il est crucial de s’assurer que, lorsqu’une alerte ou un événement de sécurité se produit, une personne soit en mesure d’investiguer et de répondre le plus rapidement possible. Les attaquants utilisant les ransomwares planifient souvent leur assaut pendant les heures creuses, le week-end ou pendant les vacances, en partant du principe que peu ou pas d’employés seront présents.

- Définir et utiliser des mots de passe forts : les mots de passe forts constituent l’une des premières lignes de défense. Utilisez au minimum un mot de passe complexe d’au moins douze caractères. Les gestionnaires de mots de passe aideront les utilisateurs à conserver leurs mots de passe complexes associés de manière unique à des comptes individuels. Ne réutilisez pas vos mots de passe !

- Authentification multifacteur (MFA) : même les mots de passe forts peuvent être compromis. N’importe quelle forme d’authentification multifacteur sera bien meilleure qu’aucune pour sécuriser l’accès aux ressources critiques telles que la messagerie électronique, les outils de gestion à distance et les ressources du réseau. Les applications TOTP MFA sur les smartphones peuvent être plus sûres, sur le long terme, que les systèmes MFA basés sur les emails ou les SMS. Dans une situation où l’attaquant est déjà sur le réseau, les emails peuvent déjà être compromis et le swapping de carte SIM, bien que rare, pourrait compromettre les codes MFA envoyés par messages texte. Cependant, ne laissez pas le mieux être l’ennemi du bien. Le MFA quel qu’il soit pourrait bien un jour vous sauver la vie.

- Verrouillez les services accessibles : effectuez des analyses du réseau de votre entreprise depuis l’extérieur et identifiez et verrouillez les ports couramment utilisés par le VNC, RDP ou d’autres outils d’accès à distance. Si une machine doit être accessible à l’aide d’un outil de gestion à distance, placez l’accès à cet outil derrière un VPN qui utilise le MFA lors de sa connexion et mettez en place une segmentation via un VLAN dédié à l’écart des autres machines.

- Segmentation et Zero-Trust : au minimum, séparez les serveurs critiques les uns des autres et aussi des postes de travail en les plaçant dans des VLAN distincts pendant la mise en œuvre d’un modèle de réseau Zero Trust (Confiance Zéro).

- Faites l’inventaire de vos ressources et de vos comptes : les appareils non protégés et non corrigés au sein du réseau augmentent les risques et créent une situation dans laquelle des activités malveillantes pourraient passer inaperçues. Il est essentiel de protéger chaque appareil de votre réseau, et la seule façon de le faire est de disposer d’un inventaire à jour de tous les ordinateurs et appareils IoT connectés. Utilisez des analyses de réseau et des contrôles physiques pour les localiser et les cataloguer.

- Configuration du produit : assurez-vous que les produits de sécurité soient configurés conformément aux recommandations dictées par les meilleures pratiques. Vérifiez régulièrement les configurations et les exclusions des politiques. Les nouvelles fonctionnalités peuvent ne pas être activées automatiquement.

- Active Directory (AD) : effectuez des audits réguliers de tous les comptes dans AD, en vous assurant qu’aucun n’a plus d’accès que nécessaire pour mener à bien sa mission. Désactivez les comptes des employés sur le départ et ce dès qu’ils quittent l’entreprise.

- Corrigez tout : gardez Windows et les autres logiciels à jour. Validez que les correctifs ont été installés concernant les systèmes critiques tels que les machines connectées à Internet ou les contrôleurs de domaine.

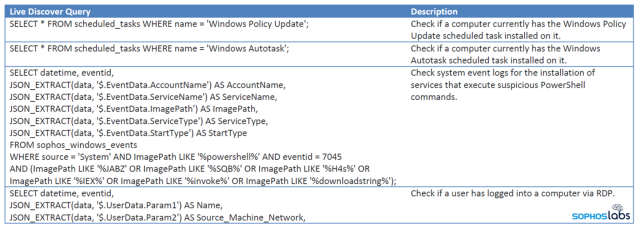

Les utilisateurs de Sophos LiveDiscover peuvent exécuter des requêtes SQL comme celles du tableau ci-dessous pour interroger la télémétrie des appareils sur leur réseau managé et rechercher un comportement inhabituel ou inattendu au niveau de leurs appareils managés.

Remerciements

Nous remercions les chercheurs des SophosLabs Anand Ajjan, Hajnalka Kope et Mark Loman ainsi que le responsable de Rapid Response Peter Mackenzie, qui nous ont permis de mieux comprendre les attaques du ransomware REvil et le comportement de ce malware en particulier.

Billet inspiré de Relentless REvil, revealed: RaaS as variable as the criminals who use it, sur le Blog Sophos.