Investigadores han descubierto una nueva campaña de malware en internet que propaga un malware de botnet avanzado aprovechando al menos tres vulnerabilidades divulgadas recientemente en Microsoft Office.

Zyklon, este malware ha resurgido después de casi dos años y se lo ha encontrado principalmente en los servicios de telecomunicaciones, seguros y financieros.

Activo desde principios de 2016, Zyklon es un malware botnet basado en HTTP que se comunica con sus servidores de C&C sobre la red anónima Tor y permite a los atacantes robar keylogs, datos confidenciales, como contraseñas almacenadas en navegadores web y clientes de correo electrónico.

El malware Zyklon también es capaz de ejecutar complementos adicionales, incluido el uso del equipo infectado como parte de un ataque de DDoS y minería de criptomonedas.

Se han encontrado diferentes versiones de Zyklon en un popular mercado underground por $ 75 ( normal build) y $ 125 (build con Tor habilitado).

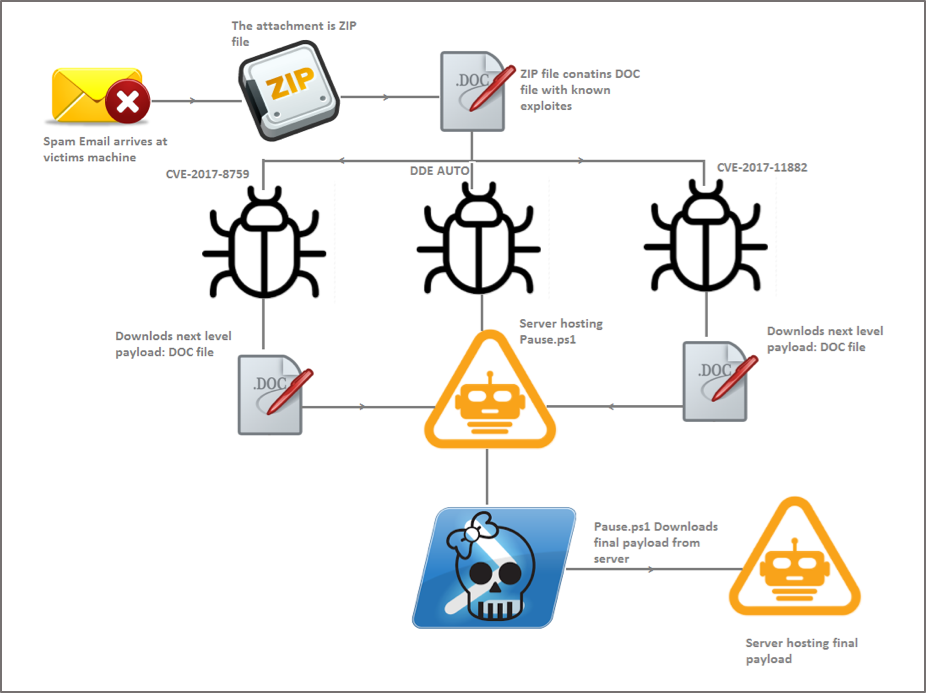

Según un informe publicado recientemente por esta compañia de research, los atacantes detrás de la campaña están aprovechando tres vulnerabilidades de Microsoft Office ejecutando un script en PowerShell en las computadoras con el objetivo de descargar el payload final desde sus servidor de C&C.

1) Vulnerabilidad de .NET Framework RCE (CVE-2017-8759): esta vulnerabilidad de ejecución remota de código existe cuando Microsoft .NET Framework procesa una entrada que no es de confianza, permitiendo que un atacante tome el control de un sistema afectado, engañando a las víctimas cuando abren un documento malicioso especialmente diseñado que podría ser enviado por correo electrónico. Microsoft ya lanzó un parche de seguridad para este error en las actualizaciones de septiembre.

2) Vulnerabilidad de Microsoft Office RCE (CVE-2017-11882): es un error de corrupción de memoria de hace 17 años que Microsoft parchó (recién :$) en noviembre que permite a un atacante remoto ejecutar código malicioso en los sistemas de destino sin requerir ninguna interacción del usuario después de abrir el documento malicioso

3) Protocolo de intercambio de datos dinámico (DDE Exploit): esta técnica permite a los atacantes aprovechar una función incorporada de Microsoft Office, llamada DDE, para ejecutar código en el dispositivo de destino sin requerir que se habiliten Macros o que se utilice una de técnica de corrupción de memoria.

Según lo explicado por los investigadores, los atacantes están explotando activamente estas tres vulnerabilidades para exparsir este malware, utilizando técnicas de spear phishing, que generalmente llegan con un archivo ZIP adjunto que contiene un archivo doc de Office malicioso.

Una vez abierto, el archivo .doc malicioso que contiene una de estas vulnerabilidades ejecuta inmediatamente un script de PowerShell, que finalmente descarga el ultimo payload, es decir, el malware Zyklon HTTP, en la computadora infectada.

Curiosamente, la secuencia de comandos de PowerShell se conecta a una dirección IP sin puntos (por ejemplo: http: // 3627732942) para descargar la carga útil final. :O

¿Qué es Dotless IP Address? Si no lo sabias, las direcciones IP sin puntos, a veces denominadas ‘Dirección decimal’, son valores decimales de las direcciones IPv4 (representadas como notación dotted-quad). Casi todos los navegadores web modernos resuelven la dirección IP decimal en su equivalente de IPV4 cuando abre con “http: //” siguiendo el valor decimal.

Por ejemplo, la dirección IP de Google 216.58.207.206 también se puede representar como http: // 3627732942 en valores decimales (Prueba este convertidor en línea).

Desde Sophos recomendamos que:

La mejor manera de protegerse y proteger a su organización de tales ataques de malware es siempre proteger al eslabón mas débil.

Como podemos hacer eso?

Sophos cuenta con una solución llamada Phishthreat que realiza campañas de concientizacion en seguridad (awareness). Con la misma podemos educar a los usuarios en siempre sospechar de cualquier documento no invitado enviado por correo electrónico y nunca hacer clic en los enlaces dentro de esos documentos a menos que se verifique adecuadamente la fuente.

Por otra parte podemos proteger las estaciones de trabajo ante diferentes técnicas de explotación y ataques avanzados, llamada InterceptX.

Por ultimo y considerando que estos ataques pueden venir desde el exterior, les puedo comentar sobre nuestra solución de firewall de nueva generación XG Firewall.

La misma cuenta con un modulo de ATP para detección de amenazas persistentes y conexiones contra redes de C&C y un modulo de Email Protection con sandboxing en la nube para la detección de amenazas del día 0, llamada Sandstorm

Fuente: Security research externos.

Leave a Reply