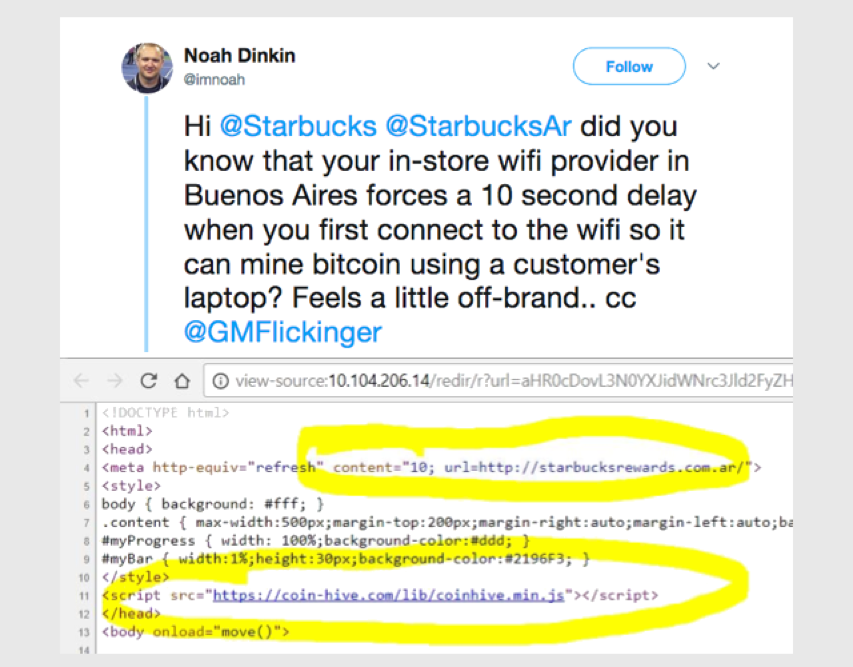

¿Recuerdan que una tienda argentina de Starbucks recientemente terminó haciendo JavaScript cryptomining?

Esto fue que alguien uso la computadora de los clientes, a través de su navegador web, para realizar una serie de cálculos para generar algún tipo de criptomoneda, y generar ingresos para ellos mismos.

En este caso, parece haber sido una decisión unilateral del proveedor de Wi-Fi incluir el código JavaScript de minería de monedas en la página de registro de Wi-Fi. :/

Suponemos que el proveedor pensó que sería correcto “tomar prestado” aproximadamente 10 segundos de tiempo de CPU cada vez que alguien se conectaba a la red Wi-Fi, presumiblemente como una forma de ganar algunos centavos extra a cambio de proporcionar acceso gratuito a Internet:

(Solo para que quede constancia, el tweeter estaba equivocado arriba, el código estaba extrayendo a Monero, no a Bitcoin, pero la sensación de robo es la misma).

Starbucks no estaba impresionado, y “tomó medidas rápidas para asegurar que [el] proveedor de internet resolviera el problema”.

Estamos adivinando aquí, pero estamos suponemos que esta “acción rápida” implicó una llamada telefónica muy breve en voz alta.

Pero no es solo el operador de Wi-Fi o el dueño de la cafetería los que deben preocuparse.

Si te unes a una red Wi-Fi pública, y no usas una VPN, o te apegas a los sitios web HTTPS, o ambos, entonces …

… cualquier persona en la cafetería (o autobús, tren, lobby del hotel, o donde sea) podría sniffear lo que estás haciendo, y también podría engañarte para que veas y hagas algo que no esperabas hacer.

Gracias a un proyecto “solo para fines académicos” llamado CoffeeMiner, los pícaros en una cafetería pueden engañarlo para que haga criptomonedas, junto con cualquier otra ciberdelincuencia (basada en la web) que puedan tener en mente:

El proyecto es una creación de un desarrollador de software de Barcelona llamado Arnau Code, y si ignoras su potencial de uso indebido (lee el aviso legal), creemos que es un tutorial bien preparado sobre ataque Man-in-the-Middle (MitM).

Si alguna vez se ha preguntado por qué el HTTPS (el candado en su navegador) realmente importa, y por qué todos los sitios realmente deberían usarlo en lugar de publicar contenido usando un simple HTTP antiguo, debería consultar el artículo de Arnau. No se limite a decirnos que HTTPS es más que secretismo. El proyecto CoffeeMiner es un buen recordatorio de que HTTPS también se trata de autenticidad y resistencia a la falsificación, obteniendo las cosas correctas del lugar correcto.

Un ataque MitM es cuando alguien más en la red puede ver sus solicitudes de red antes de que se dirijan a su destino final, y puede interceptar las respuestas antes de que lleguen a usted.

En lugar de hablar directamente con el sitio que usted cree, está hablando a través de un intermediario, que puede modificar lo que pregunta en primer lugar, y cambiar lo que ve en respuesta.

Alterar las respuestas es lo que hace CoffeeMiner: a través de una variedad de trucos, intercepta el tráfico de tu web antes de que llegue al punto de acceso Wi-Fi en la cafetería; obtiene de forma encubierta la página web que solicitó en su nombre; e inserta una línea de JavaScript de minería de monedas en la respuesta.

En otras palabras, cada sitio web que visite podría, en teoría, temporalmente minar criptomonedas para otra persona.

Explicado de manera simple, Coffee Miner:

- Engaña a tu tarjeta de red para que piense que CoffeeMiner es el punto de acceso. El producto open source dnsiff es usado para esta tarea.

- Pasa todo tu tráfico de red directamente, excepto las solicitudes web.

- Impulsa el tráfico web por un proxy man-in-the-middle. Utiliza el toolkit open source mitmproxy para esta tarea.

- Inserta una línea de minería de moneda HTML en tus respuestas web.

El código de CoffeeMiner no inyecta el código de extracción de monedas directamente; en su lugar, inyecta una línea como esta:

El número IP y el puerto (en este ejemplo, 192.0.2.42:8000) es un servidor web que se ejecuta en la computadora de CoffeeMiner, de hecho, es parte del toolkit de CoffeeMiner, que sirve de código de criptomoneda que usted elija. (Arnaud Code eligió a un minero de amplia difusión conocido como CoinHive).

Que hacer?

Esta no es realmente una lección sobre cryptomining, aunque eso sin duda se suma a la intriga.

El problema aquí es que en una red que no es de confianza (y eso significa que casi todas las redes que usará en estos días, porque es difícil responder por cada usuario y cada dispositivo conectado en cualquier momento), un usuario deshonesto puede confundirse fácilmente con cualquier tráfico web que no está encriptado usando HTTPS.

Sin HTTPS, no hay confidencialidad, por lo que cualquiera puede ver lo que está haciendo y diciendo; no hay identificación, por lo que no tienes idea de quién responde; y no hay integridad, porque no se puede saber cuándo alguien ha manipulado lo que acabas de descargar, por ejemplo, rellenando un script de extracción de monedas en cada página web.

Como mencionamos al principio:

- Utilizar sitios que usen HTTPS. Un ataque web de MitM casi siempre mostrara una advertencia de que se está conectando a través de un servidor impostor.

- Instar a los sitios que aún no usan HTTPS a que comiencen a hacerlo. Es un poco más trabajoso, pero vale la pena el esfuerzo.

- Use una VPN si su trabajo proporciona uno. Esto encripta todo el tráfico de red de vuelta a la oficina central, no solo su navegación web.

Por cierto, si quiere ejecutar una VPN en su hogar y tiene una computadora de repuesto a mano, ¿por qué no prueba con Sophos XG Firewall Home Edition? Puedes obtener una licencia gratuita para todo lo que el producto puede hacer, incluidos antivirus, filtrado web, seguridad del correo electrónico, IPS, además de una VPN completa.

Fuente: Paul Ducklin (https://nakedsecurity.sophos.com/2018/01/09/coffeeminer-project-lets-you-hack-public-wi-fi-to-mine-cryptocoins/)

nnsnblrlg@gmail.com

He estado explorando un poco por artículos de alta calidad o entradas en webs sobre estos temas. Explorando en Google por fin encontré este blog. Con lectura de esta post, estoy convencido que he encontrado lo que estaba buscando o al menos tengo esa extraña sensacion, he descubierto exactamente lo que necesitaba. ¡Por supuesto voy hacer que no se olvide este blog y recomendarlo, os pienso visitar regularmente.

Saludos