El firewall de nueva generación (NGFW) nació esencialmente de la necesidad de proporcionar mayor visibilidad y control sobre los usuarios y sus aplicaciones.

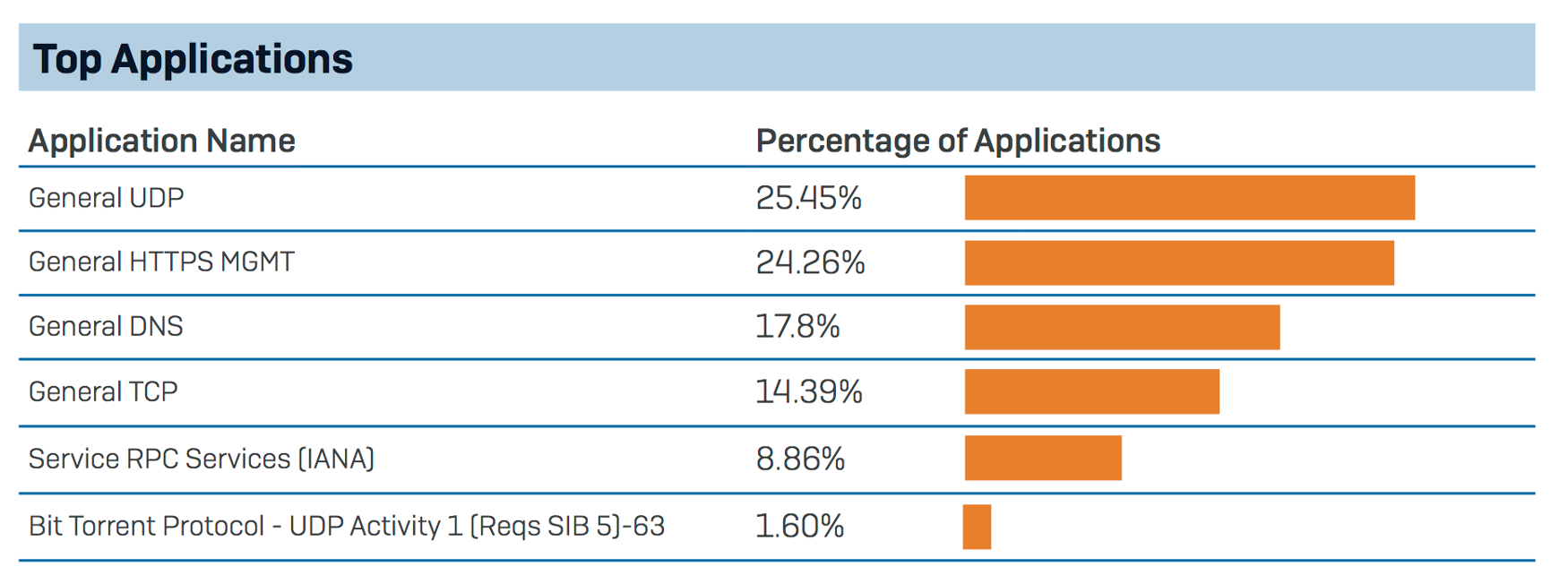

Entonces, ¿por qué los reportes de control de aplicaciones se ven así?

En un articulo reciente escrito por CHRIS MCCORMACK (the problem with firewalls), explico porque, para muchos admiradores de red, los firewalls no generan tanta confianza como alguna vez lo hicieron. En este artículo nos enfocamos en por qué la mayoría del tráfico que pasa a través de un firewall moderno permanece desconocido, no identificado o simplemente demasiado genérico para ser clasificado o controlado.

Por qué el control de aplicaciones importa

A lo largo de los años, los firewalls han evolucionado, pasando de centinelas del perímetro a guardias de la red que protegen contra amenazas desde el interior de una red, así como desde el exterior.

Este cambio de enfoque ha sido impulsado por la amenaza del malware, el peligro que representan las vulnerabilidades en las aplicaciones, el riesgo de fuga y pérdida de datos, las obligaciones de cumplimiento (compliance) y la necesidad de optimizar el rendimiento de la red.

Para lograr esto, el firewall de nueva generación (NGFW) literalmente se elevó por encima de los puertos y protocolos de su predecesor (el stateful firewalls) a las capas superiores del modelo OSI, para proporcionar visibilidad y control sobre los usuarios y sus aplicaciones.

Estos usan inspección profunda de paquetes (deep packet inspection) para identificar aplicaciones y asociarlas a usuarios o equipos en la red, lo que permite a los administradores realizar tareas como priorizar el sistema ERP, tráfico VoIP o software CRM por sobre el streaming (youtube, radios, etc) o bloquear e identificar el trafico P2P de los usuarios.

Ese tipo de control depende de que su firewall pueda identificar las aplicaciones con éxito, lo cual lo hace buscando patrones en el tráfico, conocidos como firmas. Algunas aplicaciones usan el equivalente de una etiqueta, haciendo que su trafico sea fácil de identificar, la mayoría de las aplicaciones no lo hacen y algunas incluso buscan la forma de atravesar el firewall sin ser identificadas.

Algunas aplicaciones que muchas organizaciones consideran riesgosas, como los clientes de BitTorrent, pueden intentar engañar a su firewall cambiando constantemente sus patrones de tráfico y la forma en que se conectan fuera de la red. Otras aplicaciones eluden la detección mediante el cifrado o el enmascaramiento como otra cosa, por ejemplo, como un navegador web.

La detección basada en firmas también puede fallar cuando una aplicación se actualiza y su patrón de tráfico cambia, o cuando una aplicación es personalizada o simplemente demasiado oscura para tener un patrón coincidente.

Es una situación que no solo deja sin detectar posibles riesgos, sus aplicaciones empresariales esenciales, como soluciones ERP o software CRM, también pueden pasar inadvertidas, dejando que su tráfico sea aplastado o exprimido por el peso de la navegación web o de cosas menos importantes o no deseadas.

Sin una coincidencia, su firewall no tiene idea de qué se trata y no tiene control.

Que tan grande es el problema?

Recientemente, Sophos realizó una encuesta a organizaciones medianas para determinar qué parte del tráfico de sus aplicaciones estaba sin identificar y sin control.

Casi el 70% de las organizaciones encuestadas tenían un firewall de próxima generación o UTM con reconocimiento de aplicaciones. Los encuestados revelaron que, en promedio, el 60% del tráfico no se identifica … y muchas organizaciones informaron que hasta el 90% del tráfico de sus aplicaciones no estaba identificado.

Si le preocupa la seguridad, la responsabilidad o el impacto en el rendimiento que esta falta de visibilidad tiene en su organización, no está solo …

- 82% de los encuestados están preocupados por el riesgo de seguridad

- 65% estaban preocupados con el impacto en el rendimiento de la red

- 40% preocupado por la posible responsabilidad legal y los riesgos de cumplimiento (compliance)

La encuesta también reveló las aplicaciones que más preocupaban a las organizaciones debido al alto riesgo de vulnerabilidades de seguridad, los riesgos de cumplimiento causados por contenido potencialmente inapropiado o ilegal, el impacto en la productividad o el consumo de ancho de banda:

- Aplicaciones de IM y conferencias como Skype y TeamViewer

- BitTorrent y otros clientes P2P incluidos uTorrent, Vuze y Freenet

- Clientes de proxy y túnel como Ultrasurf, Hotspot Shield y Psiphon

- Juegos y plataformas de juegos como Steam

Las firmas de su firewall de nueva generación no le ayudarán a controlar estas aplicaciones porque, en la mayoría de los casos, no van a encontrar coincidencias. El tráfico simplemente aparecerá como HTTP, HTTPS, TLS, navegación web y otras categorías generales no útiles en sus informes.

Afortunadamente, hemos encontrado una solución bastante elegante para este problema. Descargue nuestro documento técnico Mantenga su red bajo control: por qué los administradores de red necesitan una visibilidad completa de la aplicación para obtener más información del asunto.

Actualizado por Leonardo Granda

djl743043115

You have started sending these again in Italian ! Please stop

Anna Brading

Hi there, sorry about that. We are working on the issue with WordPress and hope it will be resolved very soon!