按2017年5月15日的更新:

多個新聞報導都針對這個大型勒索軟件攻擊報導,據悉這是利用由一群稱為Shadow Brokers黑客洩漏的NSA代碼所發動。這與SophosLab的調查一致,請留意我們更多即將發出的詳細報告。

- Sophos將繼續就事件發展為客戶更新Knowledge Base Article (KBA)文章。數個更新於上週未已發出,在”More Guidance from Sophos”一攔中總結。

- 微軟(Microsoft)採取不常見的步驟,讓所有人都可得到其客戶支持平台的安全更新(比如Windows XP)。這軟件巨擘表示:「我們知道我們一些客戶正使用不能再取得主流支援的Windows版本,這意味著這些戶不會收到三月份推出的安全更新(Security Updates)。由於這可能影響到客戶和其業務,我們決定推出安全更新至只限於客戶支持平台、Windows XP、Windows 8和Windows Server 2003, 可於此下載。

- 「由於這攻擊的代碼依然不明,我們應預計這幾天會有黑客抄襲並發動其攻擊,以乘機獲利。」信息科技顧問公司TrustedSec CEO暨創辦人Dave Kennedy表示。

- 如果不是一位研究員利用Twitter處理@Malware TechBlog找到代碼中隱藏的類似的kill switch,這攻擊會更大型。這研究員出了一個詳述其發現的帖文。在帖文中,他說:「一件非常重要的事情是我們的流量轉向(sinkholing)只停止這樣本,但沒有任何方法阻止他們移除網域檢查並再度嘗試攻擊,所以儘快更新並未有補丁的系統至關重要。」

***

在上個星期五,許多企業都遭受到災難性的網路威脅襲擊;勒索軟體Wanna Decrypter 2.0席捲了全英國的醫院網站;該病毒仍在全球各地不斷擴散。

今年三月份,Microsoft 才發佈了 Windows 漏洞修補程式。Wanna Decrypter 2.0 正是利用該 Windows 本地網路檔案共用和列印功能伺服器區塊 (Windows Server Message Block, SMB) 進行了網路威脅襲擊。Microsoft 發佈的 MS17-010 公告可解決這個問題。

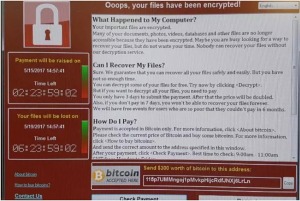

SophosLabs 表示這個勒索軟體 – 被稱為WannaCry、WCry、WanaCrypt和WanaCrypt0r,會加密受害者的檔案,並將檔案副檔名更改為 .wnry、.wcry、.wncry 和 .wncrypt。

Sophos 現在正在保護客戶免於這個威脅。Sophos 會偵測包括 Troj/Ransom-EMG、Mal/Wanna-A、Troj/Wanna-C 和 Troj/Wanna-D。使用 Intercept X 的客戶可以發現 CryptoGuard 技術已經可以阻擋這個勒索軟體。此外,Sophos 已經為客戶發佈了新的知識庫文章 (KBA)。

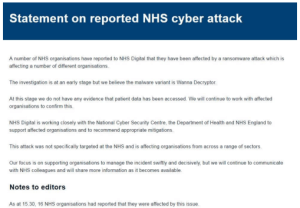

NHS 確認遭受勒索軟體攻擊

英國國家醫療服務體系 (NHS) 確認遭到該勒索軟體攻擊,其電話和 IT 系統資料均被劫持。NHS Digital 在其官網已經發佈病毒攻擊公告:

上週五,英國國家網路安全中心 (National Cyber Security Centre, 英國健康和國家醫療服務體系的部門) 為被病毒入侵的醫院和 IT 系統提供安全防護支援,以防止勒索軟體進一步擴散。

受害者會收到如下的勒索資訊:

Sophos安全防護指南

這是Sophos可就今次攻擊的個別勒索軟件種類提供保護的更新信息:

| 威脅名稱 | Sophos IDE | 由何時提供保護 |

| Troj/Ransom-EMG | cerb-ama.ide | May 12, 2017 17:25 UTC |

| Mal/Wanna-A | wanna-d.ide | May 12, 2017 19:13 UTC |

| Troj/Wanna-C | wanna-d.ide | May 12, 2017 19:13 UTC |

| Troj/Wanna-D | wanna-d.ide | May 12, 2017 19:13 UTC |

| HPMal/Wanna-A | pdfu-bfo.ide | May 13, 2017 02:18 UTC |

| Troj/Wanna-E | rans-emh.ide | May 13, 2017 07:04 UTC |

| Troj/Wanna-G | rans-emh.ide | May 13, 2017 07:04 UTC |

| Troj/Dloadr-EDC | chisb-qv.ide | May 13, 2017 23:16 UTC |

| Troj/Agent-AWDS | chisb-qv.ide | May 13, 2017 23:16 UTC |

| Troj/Wanna-H | wanna-h.ide | May 14, 2017 02:53 UTC |

| Troj/Wanna-I | wanna-i.ide | May 14, 2017 06:38 UTC |

| Troj/Ransom-EMJ | wanna-i.ide | May 14, 2017 06:38 UTC |

| Troj/Wanna-J | emote-cb.ide | May 14, 2017 22:03 UTC |

| Troj/Wanna-K | emote-cb.ide | May 14, 2017 22:03 UTC |

如前所提,Sophos 已經為客戶提供防護能力,Intercept X和EXP用戶不用做任何事。Sophos Endpoint Protection和Sophos Home用戶應立即更新版本。

| 產品 | 行動 |

| Sophos Intercept X | 不須任何行動 |

| Sophos EXP | 不須任何行動 |

| Sophos Endpoint Protection | 立即更新 |

| Sophos Home | 立即更新 |

防禦措施

除了以上安全指南,我們還建議企業和個人使用者採取以下幾個安全防禦措施:

- 為系統備份,即使您正使用未有支援的XP、Windows 8或Windows Server 2003,閱讀微軟的WannaCrypt攻擊的客戶指南。

- 參考Sophos Knowledge Base中關於Wanna Decrypt0r 2.0 Ransomware文章。

- 定期備份並將最新備份存放到異地:除了勒索軟體襲擊,火災、水災、竊盜、筆記型電腦遺失或不慎操作等意外事件,都會使檔案突然遺失。只要您加密備份資料,就無需擔心備份裝置遭盜竊。

- 對來路不明的附件提高警覺。詐騙者往往會利用您的矛盾心理。如果您無法確定一件文件是您要的檔案,就不要打開它;如果非要打開才能確定是不是您要的檔案,請直接忽略它。

- 請啟用 Sophos Intercept X 解決方案來阻擋未經授權的檔案加密行為,攔截勒索軟體威脅攻擊。

來源

其他相關資訊連結:

- 對抗勒索軟體攻擊的一般作法,請查看知識庫文章《How to stay protected against ransomware》。

- 為了防範 JavaScript 附件的風險,請設定 Windows 檔案總管使用記事本開啟 .JS 文件。

- 為了防範誤導性的檔案名稱,請設定 Windows 檔案總管顯示檔案副檔名。

- 如需瞭解更多有關勒索軟體資訊,請留意我們的 Techknow的最新資訊。

- 為了保護您的朋友和家人免受勒索軟體襲擊,請使用適用於 Windows 和 Mac 設備的免費的 Sophos Home家用版安全解決方案。

(本博文為翻譯本,內容以英文原文為準)