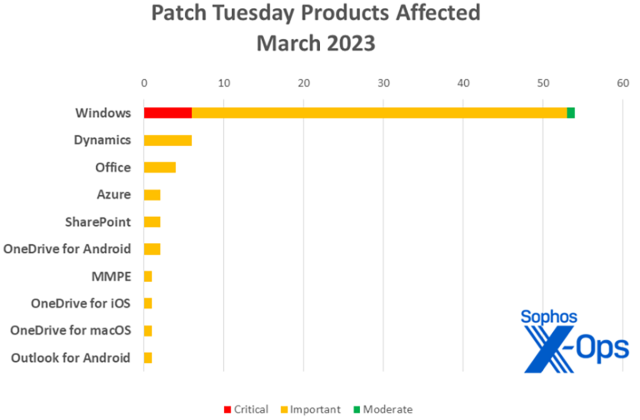

Microsoft vient de publier des correctifs pour 73 vulnérabilités dans dix familles de produits, dont 6 concernant des problèmes de gravité ‘Critique’ dans Windows. Comme d’habitude, le plus grand nombre de vulnérabilités traitées concerne Windows, avec 54 CVE. Dynamics suit avec 6 CVE ; puis Office (4), Azure et SharePoint (2 chacun) et MMPE (1). Au cours d’un mois exceptionnellement varié en termes de correctifs, nous observons aussi des patchs spécifiques pour d’autres plateformes : Android (3), iOS (1) et macOS (1).

Au moment de la publication de ce Patch Tuesday, un seul des problèmes de ce mois-ci a été divulgué publiquement, et seuls deux semblent avoir été exploités sur le terrain : CVE-2023-23397, un problème d’usurpation d’identité de gravité ‘Importante’ dans Outlook, et CVE-2023-24880, un contournement de fonctionnalité de sécurité de gravité ‘Modérée’ dans Windows SmartScreen. Cependant, Microsoft prévient que sept des problèmes résolus sont plus susceptibles d’être exploités dans les versions les plus récentes ou les versions antérieures du produit concerné (c’est-à-dire dans les 30 prochains jours suivant la publication).

Et des surprises arrivent, malgré tout : Microsoft est actuellement aux prises avec non pas une mais deux preuves de concept divulguées publiquement concernant des problèmes récemment corrigés : CVE-2023-21768 du mois de janvier et CVE-2023-21716 du mois de février, la dernière ayant été considérée comme “moins susceptible” d’être rapidement exploitée lorsque le patch est sorti.

Quelques chiffres

- Nombre total de CVE Microsoft : 73

- Nombre total d’avis contenus dans la mise à jour : 0

- Divulgation(s) publique(s) : 1

- Exploitation (s) : 2

- Exploitation(s) potentielle(s) dans la dernière version : 6

- Exploitation(s) potentielle(s) dans les anciennes versions : 1

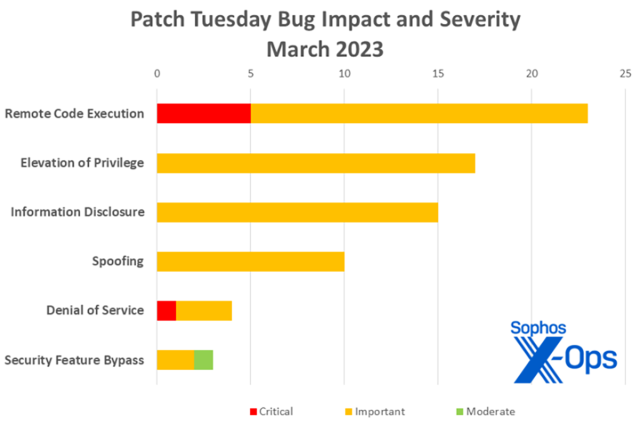

- Gravité :

- Critique : 6

- Importante : 66

- Modérée : 1

- Impact :

- Exécution de code à distance : 24

- Élévation de privilège : 17

- Divulgation d’information : 15

- Usurpation : 10

- Déni de service : 4

- Contournement de la fonction de sécurité : 3

Figure 1 : Comme le mois dernier, les problèmes d’exécution de code à distance constituent la grande majorité des correctifs de Microsoft pour le mois de mars 2023

Produits

- Windows : 54

- Dynamics : 6

- Office : 4 (dont une partagée avec SharePoint)

- Azure : 2

- SharePoint : 2 (dont une partagée avec Office)

- OneDrive pour Android : 2

- MMPE : 1

- OneDrive pour iOS : 1

- OneDrive pour macOS : 1

- Outlook pour Android : 1

Le Patch Tuesday de ce mois-ci comprenait également des informations concernant quatre CVE GitHub de gravité ‘Importante’ affectant Visual Studio. Microsoft a fourni des informations sur les quatre CVE (CVE-2023-22490, CVE-2023-22743, CVE-2023-23618 et CVE-2023-23946) principalement pour rassurer les administrateurs sur le fait que les dernières versions de Visual Studio ne sont plus sensibles à ces problèmes. Ces quatre CVE ne sont pas prises en compte dans les statistiques mensuelles. L’unique correctif Edge de ce mois-ci (CVE-2023-24892), traitant d’un problème d’usurpation de classe ‘Importante’ ; et deux autres problèmes (CVE-2023-1017, CVE-2023-1018) ne sont pas considérés comme étant liés à une implémentation TPM spécifique à un fournisseur.

Figure 2 : Les correctifs Windows représentent les deux tiers de l’activité du mois de mars 2023, y compris tous les problèmes de classe ‘Critique’

Mises à jour majeures du mois de mars

CVE-2023-23397 : vulnérabilité d’usurpation au niveau de Microsoft Outlook

Ce problème, qui a un score de base CVSS de 9,1 bien qu’il soit classé par Microsoft comme étant de gravité ‘Importante’, est l’un des deux problèmes pour lesquels une exploitation a déjà été détectée. Pour exploiter cette vulnérabilité, un attaquant doit envoyer un email conçu de manière malveillante qui créerait ensuite une connexion avec la victime pour la diriger vers un emplacement UNC externe sous le contrôle de l’attaquant. Cette connexion divulguerait alors à l’attaquant le hachage Net-NTLMv2 de la victime, qui pourrait alors envoyer ce hachage vers un autre service et ainsi s’authentifier en se faisant passer pour cette dernière. Malheureusement, aucune interaction de l’utilisateur n’est requise pour déclencher cet évènement. En fait, un attaquant compétent pourrait envoyer un email qui déclencherait alors la vulnérabilité lors de la récupération et du traitement de ce dernier par le serveur de messagerie : à savoir, avant même qu’il n’atteigne le volet de prévisualisation, et bien sûr avant même qu’il ne soit ouvert. Microsoft a publié de plus amples informations sur ce problème, ainsi qu’une documentation et un script pour évaluer si vos systèmes ont été affectés, sur leur blog MSRC et le blog de l’équipe Exchange.

CVE-2023-24880 : vulnérabilité de contournement de la fonctionnalité de sécurité de Windows

L’autre problème dans l’ensemble de correctifs du mois de mars pour lequel une exploitation a été détectée (et le seul divulgué publiquement), concerne un problème de classe ‘Modérée’ dans SmartScreen. Un défenseur cherchant à échapper aux contrôles de réputation de SmartScreen pourrait créer un fichier qui échapperait aux défenses MotW (Mark of the Web), permettant ainsi à une image provenant d’Internet d’être traitée comme fiable.

CVE-2023-23411 : vulnérabilité de déni de service dans Windows Hyper-V

Un autre problème de classe ‘Critique’ au niveau d’Hyper-V ne nécessitant aucune interaction de l’utilisateur, exige heureusement que les cybercriminels parviennent à utiliser un vecteur d’attaque local pour mener à bien leur mission. Une fois accomplie, cependant, la perte totale de disponibilité de l’hôte est quasiment inévitable.

CVE-2023-23392 : vulnérabilité d’exécution de code à distance dans la pile de protocole HTTP

Selon Microsoft, il s’agit de l’un des problèmes les plus susceptibles d’être exploités dans les 30 jours suivant la publication du correctif : en effet, ce RCE de classe ‘Critique’ est exploitable à distance et ne nécessite aucune interaction de l’utilisateur ni aucun privilège système. Un attaquant qui réussirait à mener à bien son attaque exploiterait ce problème en envoyant un paquet conçu de manière malveillante à un serveur ciblé qui utilise http.sys (la pile de protocole HTTP) pour traiter les paquets. Fait intéressant, ce problème n’affecte que les dernières versions du système d’exploitation (Windows 11, Windows Server 2022).

CVE-2023-23403, CVE-2023-23406, CVE-2023-23413, CVE-2023-24856, CVE-2023-24857, CVE-2023-24858, CVE-2023-24863, CVE-2023-24864, CVE- 2023-24865, CVE-2023-24866, CVE-2023-24867, CVE-2023-24868, CVE-2023-24870, CVE-2023-24872, CVE-2023-24876, CVE-2023-24906, CVE-2023- 24907, CVE-2023-24909, CVE-2023-24911 et CVE-2023-24913 (dénominations diverses)

Quel est le point commun entre ces vingt correctifs ? PostScript. L’ensemble de ces vingt correctifs impliquent des pilotes d’imprimante PostScript, et l’un d’entre eux (CVE-2023-23403) concerne également les pilotes d’imprimante PCL de classe 6. Neuf vulnérabilités peuvent conduire à l’exécution de code à distance, dont 10 permettant la divulgation d’information et une permettant l’élévation de privilège. Microsoft a considéré la gravité de ces 20 problèmes comme ‘Importante’, mais leurs scores de base CVSS vont d’une divulgation d’information de niveau moyen 5,4 (CVE-2023-24857) à deux RCE atteignant un niveau inquiétant avec un score de 9,8 (CVE-2023-23406, CVE-2023 -24867). Un autre problème, CVE-2023-24876, est considéré comme plus susceptible d’être exploité dans les trente jours suivant la publication. Il est important de souligner que seuls quatre chercheurs sont responsables de toutes ces découvertes : Zhiniang (Edward) Peng, Zesen Ye, kap0k et Adel (de l’équipe MSRC de Microsoft).

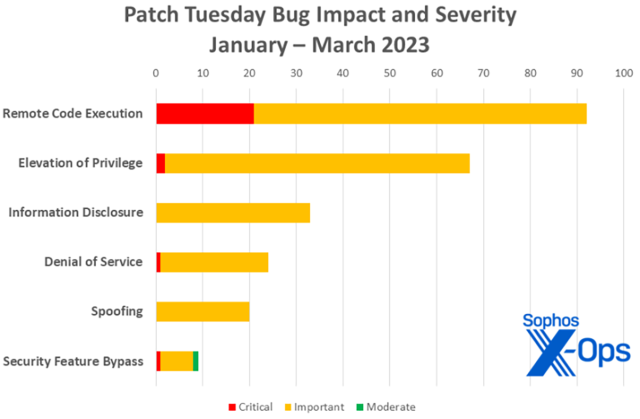

Figure 3 : Au fil de l’année, les failles d’exécution de code à distance représentent le plus grand nombre de correctifs de manière globale et le plus grand nombre de correctifs de gravité ‘Critique’ à ce jour. Notez que le nombre total de vulnérabilités d’usurpation d’identité traitées en 2023 double avec la publication de ce mois-ci

Les protections de Sophos

| CVE | Sophos Intercept X / Endpoint IPS | Sophos XGS Firewall |

| CVE-2023-23410 | Exp/2323410-A | Exp/2323410-A |

| CVE-2023-23416 | sid:2308191 | sid:2308191 |

Pour CVE-2023-23416, les signatures pour Sophos Intercept X/Endpoint IPS et Sophos XGS Firewall sont des détections silencieuses (télémétrie de surveillance).

Comme c’est le cas tous les mois, si vous ne voulez pas attendre que votre système installe lui-même les mises à jour, vous pouvez les télécharger manuellement à partir du site Web Windows Update Catalog. Lancez l’outil winver.exe pour connaître la version de Windows 10 ou 11 que vous utilisez, puis téléchargez le package de mise à jour cumulative pour l’architecture et le numéro de build correspondant à votre système.

Billet inspiré de A little something for everyone on a patchwork Patch Tuesday, sur le Blog Sophos.