La versión de Firefox programada para este mes ya está disponible, se trata de la 102.0 que parchea 19 fallos numerados por CVE.

A pesar del gran número de CVEs, los parches no incluyen ningún fallo que ya esté siendo explotado activamente (conocido en la jerga como día cero) y no incluyen ninguna vulnerabilidad etiquetada como Crítica.

Quizás el parche más significativo es el de CVE-2022-34479, titulado: Una ventana emergente podría cambiar de tamaño para que se superpusiera a la barra de direcciones con el contenido de la web.

Este error permite a un sitio web malicioso crear una ventana emergente y luego cambiar su tamaño para sobrescribir la propia barra de direcciones del navegador.

Afortunadamente, este fallo de suplantación de la barra de direcciones sólo se aplica a Firefox en Linux; en otros sistemas operativos, el fallo aparentemente no puede activarse.

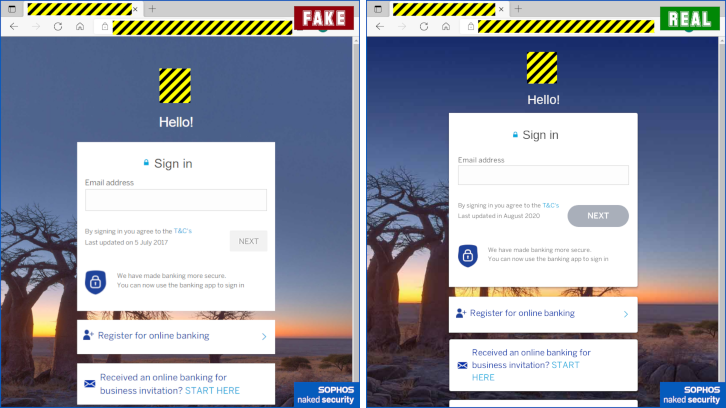

Como sabes, los componentes visuales del propio navegador, incluyendo la barra de menús, la barra de búsqueda, la barra de direcciones, las alertas de seguridad, el icono del candado HTTPS y otros, se supone que están protegidos de la manipulación de páginas web no fiables renderizadas por el navegador.

Estos importantes componentes de la interfaz de usuario se conocen en la jerga como chrome (del que el navegador de Google recibe su nombre, por si te lo estabas preguntando).

El chrome del navegador está prohibido para las páginas web por razones obvias: para evitar que los sitios web falsos se hagan pasar por fiables.

Esto significa que, aunque los sitios de phishing suelen reproducir el aspecto y la sensación de un sitio web legítimo con una precisión asombrosa, se supone que no pueden engañar a su navegador para que los presente como si se hubieran descargado de una URL auténtica.

RCEs basados en imágenes

Curiosamente, las correcciones de este mes incluyen dos CVE que tienen el mismo título de error, y que permiten el mismo comportamiento de seguridad, aunque por lo demás no están relacionados y fueron encontrados por diferentes cazadores de errores.

Tanto el CVE-2022-34482 como el CVE-2022-34483 tienen el mismo título: Arrastrar y soltar una imagen maliciosa podría haber conducido a un ejecutable malicioso y a una posible ejecución de código.

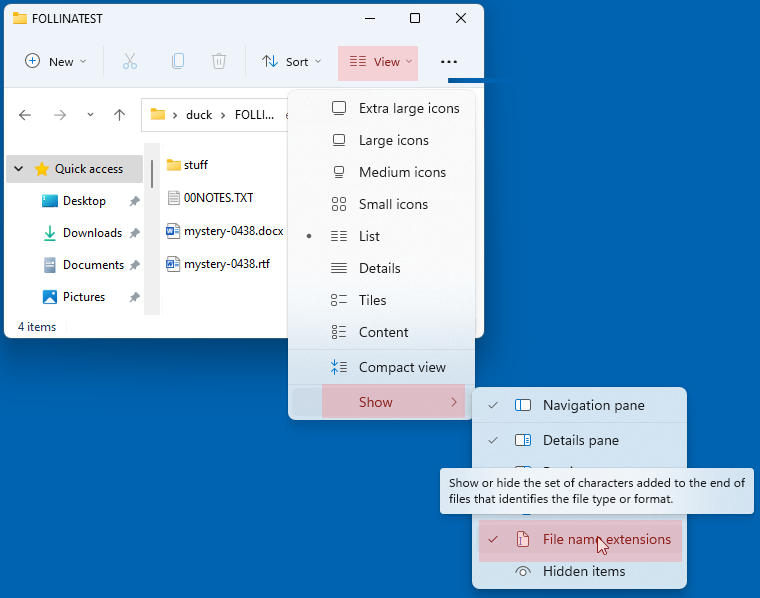

Como sugiere el nombre del fallo, estas vulnerabilidades significan que un archivo de imagen que se guarda en el escritorio al arrastrarlo y soltarlo desde Firefox podría terminar guardado en el disco con una extensión como .EXE en lugar de con la extensión más inocente que se esperaba, como .PNG o .JPG.

Dado que Windows, de forma molesta (y errónea, en nuestra opinión), no te muestra las extensiones de los archivos por defecto, estos fallos de Firefox podrían llevarte a confiar en el archivo que acabas de soltar en tu escritorio y, por tanto, a abrirlo sin ser consciente de su verdadero nombre.

(Si guardas el archivo por medios más tradicionales, como clic derecho > Guardar imagen como…, se revela el nombre completo del archivo, con su extensión).

Estos fallos no son verdaderas vulnerabilidades de ejecución remota de código (RCE), dado que un atacante necesita persuadirte para que guardes el contenido de una página web en tu ordenador y luego que lo abras desde allí, pero hacen mucho más probable que ejecutes un archivo malicioso por error.

Como nota aparte, recomendamos encarecidamente que le digas a Windows que muestre todas las extensiones de archivo, en lugar de suprimirlas, cambiando la opción de Extensiones de nombre de archivo en el Explorador de archivos.

¡Correcciones para Follina!

El Big Bad Windows Bug del mes pasado fue Follina, conocido propiamente como CVE-2022-30190.

Follina era un desagradable exploit de ejecución de código con el que un atacante podía enviar un documento de Microsoft Office con trampa que enlazaba con una URL que comenzaba con los caracteres ms-msdt:.

Ese documento ejecutaría automáticamente el código PowerShell que el atacante eligiera, incluso si todo lo que se hacía era buscar el archivo en el Explorador con el panel de vista previa activado.

Firefox ha intervenido con mitigaciones adicionales propias esencialmente “rechazando” los esquemas de URL propietarios de Microsoft que comienzan con ms-msdt: y otros nombres potencialmente riesgosos, de modo que ya ni siquiera te preguntan si quieres procesar la URL:

Los protocolos ms-msdt, search y search-ms entregan el contenido a las aplicaciones de Microsoft, saltándose el navegador, cuando el usuario acepta una petición. Estas aplicaciones han tenido vulnerabilidades conocidas, explotadas activamente (aunque no sabemos de ninguna explotada a través de Firefox), por lo que en esta versión Firefox ha bloqueado estos protocolos para que no pidan al usuario que los abra.

¿Qué hacer?

Sólo tienes que ir a Ayuda > Acerca de Firefox para comprobar en qué versión estás: buscas la 102.0.

Si estás actualizado, una ventana emergente te lo dirá; si no, la ventana emergente te ofrecerá iniciar la actualización.

Si tú o tu empresa se han adherido a la versión de soporte extendido (ESR) de Firefox, que incluye actualizaciones de características sólo cada pocos meses, pero proporciona actualizaciones de seguridad siempre que sea necesario, estás buscando ESR 91.11.

Recuerda que ESR 91.11 denota Firefox 91 con 11 actualizaciones de correcciones de seguridad, y como 91+11 = 102, puedes saber fácilmente que estás al nivel de la última versión principal en cuanto a parches de seguridad.

Los usuarios de Linux y BSD que hayan instalado Firefox a través de su distro tendrán que comprobar con su distro la actualización necesaria.