El martes de parches de Microsoft adquiere la mayor importancia este mes, ya que publica una solución para un error de gravedad crítica (actualmente denominado CVE-2021-40444) que actualmente se está explotando, en documentos de Microsoft Office, así como importantes parches para productos y servicios en la nube de Microsoft.

Además de las actualizaciones regulares del martes de parches, los usuarios de dispositivos Apple iOS ya pueden descargar una importante actualización de firmware que tiene como objetivo mitigar una vulnerabilidad grave de “cero clics” en iPhones y iPads que pueden ser utilizada para cargar malware. Tienes más información en el siguiente enlace, y los usuarios de Sophos Mobile para dispositivos iOS recibirán una notificación a partir de hoy instándolos a parchear sus dispositivos lo antes posible.

La actualización puede tardar entre 15 minutos y una hora en completarse, así que asegúrate de tener un poco de tiempo y un lugar para cargar tu teléfono mientras realizas la actualización.

Además del error –40444, los parches de Microsoft evitarán que se exploten otros cuatro errores críticos: dos en los servicios de Windows, uno en Azure Sphere y uno en un proyecto de código abierto creado por Microsoft para Linux llamado Open Management Infrastructure (OMI).

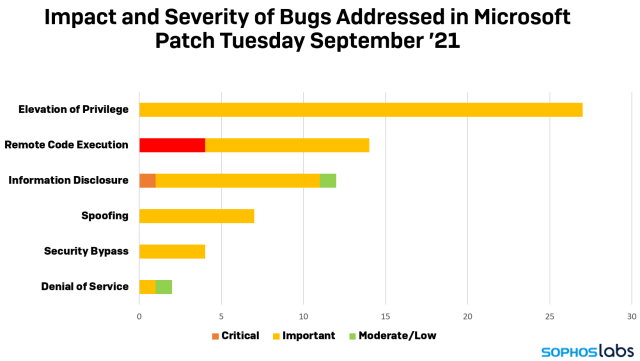

La empresa publicó un total de 67 parches para productos de Microsoft. La mayor cantidad de correcciones (27) fueron para reparar problemas que un atacante podría usar para aumentar su propio nivel de privilegios en un ordenador, mientras que la segunda mayor cantidad (14) se refiere a la capacidad de un atacante para ejecutar código arbitrario en el ordenador de la víctima.

Todas menos una de las vulnerabilidades críticas caen en la categoría de ejecución remota de código, incluido el error -40444, al que se le dio el pegadizo apodo Microsoft MSHTML Remote Code Execution Vulnerability. Dado que este error ya se está explotando, y dado que tanto los ciberdelincuentes como los analistas de seguridad parecen estar experimentando con nuevas vulnerabilidades del error, el equipo de SophosLabs ha estado trabajando para coordinar la protección en todos nuestros productos. A continuación, detallamos algunos de nuestros hallazgos.

La vulnerabilidad crítica no RCE es un error de divulgación de información que afecta a Azure Sphere (CVE-2021-36956), una plataforma creada por Microsoft que tiene como objetivo agregar una capa de seguridad a los dispositivos de Internet de las cosas (IoT).

Microsoft también corrigió errores que afectaban a su navegador Edge en las plataformas Android e iOS. Los usuarios de ese navegador en esos dispositivos, necesariamente, tendrán que obtener las nuevas versiones corregidas de la tienda de aplicaciones correspondiente para su dispositivo, las cuales están sujetas a una vulnerabilidad que Microsoft describe como “suplantación”, sobre la cual la empresa no dio más detalles.

Las vulnerabilidades críticas que afectan al propio Windows (CVE-2021-36965 y CVE-2021-26435) afectan a un componente llamado WLAN AutoConfig Service, que es parte del mecanismo que usa Windows 10 para elegir la red inalámbrica a la que se conectará un ordenador y al motor de secuencias de comandos de Windows, respectivamente. La empresa no proporcionó información adicional antes de la fecha límite de lanzamiento del martes de parches sobre el mecanismo por el cual estos errores ejecutan código en un sistema.

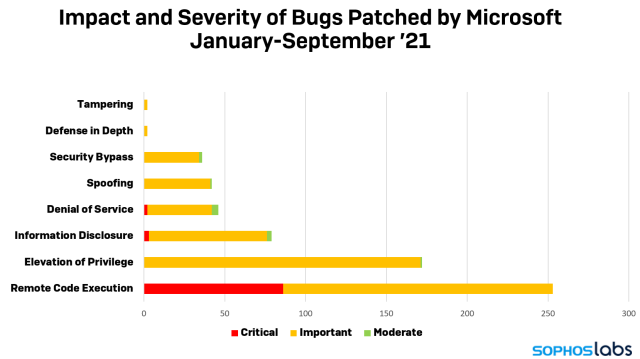

Los usuarios de Windows que no estén dispuestos a esperar a que se instalen las actualizaciones automáticas pueden descargar manualmente el paquete de actualización acumulativa apropiado para su arquitectura de CPU desde la web del Catálogo de actualizaciones de Microsoft. Hasta hoy, en el año calendario 2021, Microsoft ha publicado parches para corregir 632 vulnerabilidades en sus productos.

Las vulnerabilidades de este mes a tener en cuenta

MSHTML RCE (CVE-2021-40444)

Después de que se descubriera este error y se hizo de conocimiento público el 7 de septiembre, los investigadores y analistas de seguridad comenzaron a intercambiar ejemplos de prueba de concepto de cómo un atacante podría aprovechar el exploit. Desafortunadamente, el alto perfil de este error significa que los atacantes se habrán dado cuenta y es probable que (posiblemente ya lo hayan hecho) comiencen a explotar la vulnerabilidad.

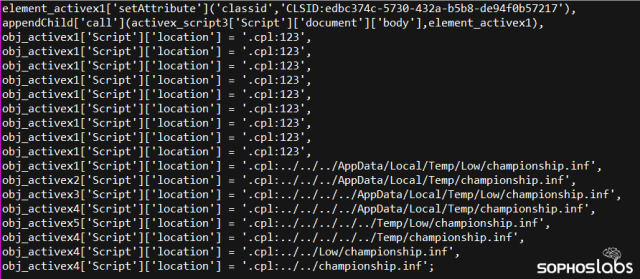

El error involucra el componente MSHTML de Microsoft Office, que (entre otras cosas) puede representar las páginas del navegador en el contexto de un documento de Office. En la explotación del error, un atacante crea un control ActiveX creado con fines malintencionados y luego incrusta código en un documento de Office que llama al control ActiveX cuando el documento se abre o se obtiene una vista previa.

Las etapas del ataque, en términos generales, son:

- La víctima recibe un documento de Office .docx o .rtf y lo abre

- El documento extrae HTML remoto de una dirección web maliciosa

- El sitio web malicioso envía un archivo .CAB al ordenador del objetivo.

- El exploit lanza un ejecutable desde dentro del .CAB (generalmente llamado con una extensión .INF)

Si suena complicado, realmente lo es: la secuencia de comandos maliciosa utiliza el controlador integrado para archivos .cpl (Panel de control de Windows) para ejecutar el archivo con una extensión .inf (que en realidad es una .dll maliciosa) extraído de el archivo .cab.

Varias personas no solo han creado exploits funcionales de prueba de concepto (PoC), sino que algunas han creado y publicado herramientas de “construcción” que cualquiera puede usar para convertir un documento de Office en un arma. La versión original del exploit usaba documentos .docx de Microsoft Word, pero ya hemos detectado algunas versiones que usan extensiones de archivo .rtf.

También nos hemos dado cuenta de que los atacantes utilizan las técnicas no solo para ejecutar archivos .exe, sino también archivos .dll maliciosos, utilizando rundll32. No hay razón para creer que el exploit no ampliará su alcance a otros tipos de documentos de Office.

Hemos resumido una lista de las cosas que los administradores de red pueden hacer para mitigar el problema que Microsoft publicó en su aviso sobre el error, pero la única forma verdadera de vencer este problema es instalar la actualización que lo hace desaparecer de forma permanente. Si bien Microsoft (como el resto de nosotros) solo se enteró del error hace una semana, se han esforzado mucho para apurar esta corrección para el lanzamiento del martes de parches.

Mientras tanto, dado lo que sabemos sobre cómo se ve el exploit en un sistema específico, el equipo de Labs ha estado trabajando arduamente para desarrollar nuevas firmas para detectar una variedad de ejemplos conocidos, así como detecciones de comportamiento que deberían ayudar a detectar nuevas variantes que probablemente lo harán emerger con el tiempo. Es probable que también se actualicen a medida que pase el tiempo.

| Firma | Lo que detecta |

|---|---|

| Exp/2140444-A | .docx malicioso con el exploit |

| Troj/JSExp-W | HTML remoto al que se accede mediante .docx |

| Troj/Cabinf-A | Archivos .cab maliciosos cargados por HTML |

| Troj/Agent-BHRO y Troj/Agent-BHPO | Cargas útiles ejecutables dentro de un .cab |

| Troj/DocDl-AEEP | Archivos .docx maliciosos |

| Evade_26b | comportamiento de explotación |

Subsistema de almacenamiento en búfer de unidades redirigidas de Windows (RDBSS)

CVE-2021-36969, CVE-2021-38635, CVE-2021-38636, CVE-2021-36973

Este controlador está presente en todas las versiones modernas de Windows y actúa como intermediario entre el sistema de archivos y los procesos de E/S que desean leer o escribir en el sistema de archivos. Tres de estas cuatro vulnerabilidades pueden llevar a una divulgación inadvertida de información confidencial, y la cuarta puede ser una vía para elevar los privilegios.

Controlador del sistema de archivos de registro común de Windows

CVE-2021-36955, CVE-2021-36963, CVE-2021-38633

Windows utiliza el controlador Common Log File System (CLFS) para recopilar y administrar los registros de eventos generados por una amplia gama de aplicaciones y procesos del sistema. Los errores que afectan a este componente permitirían a un atacante, hipotéticamente, elevar sus privilegios, otorgándose permisos adicionales para realizar cambios en el ordenador de la víctima. Como este controlador existe en todas las versiones de Windows compatibles actualmente, es un área de especial preocupación. La empresa considera que estos errores son más fáciles de explotar, en promedio, aunque aún no han visto evidencia de tal actividad.

Guía de detección

Además de las detecciones estáticas y de comportamiento específicas enumeradas anteriormente, Sophos ha lanzado las siguientes protecciones contra vulnerabilidades recientemente reveladas:

| CVE | SAV |

|---|---|

| CVE-2021-36963 | Exp/2136963-A |

| CVE-2021-38633 | Exp/2138633-A |

Sophos actualizará esta tabla según sea necesario con firmas o medidas de protección adicionales, si es necesario.