Ogni volta che abbiamo a che fare con le vittime di ransomware, passiamo un po’ di tempo ad analizzare i nostri record di telemetria che coprono una o due settimane precedenti. Essi a volte includono anomalie comportamentali che (da sole) potrebbero non essere intrinsecamente dannose, ma nel contesto di un attacco che ha già avuto luogo, dovrebbero essere considerate un primo segnale che qualcuno sta conducendo operazioni dannose sulla rete della vittima.

In particolare, se notiamo qualcuno di questi cinque segnali, scatta il nostro campanello d’allarme. Trovare anche solo uno di essi durante un’indagine è quasi certamente un’indicazione del fatto che gli aggressori hanno curiosato per avere un’idea di come appare la rete, per scoprire come ottenere gli account e di quale accesso hanno bisogno per lanciare un attacco ransomware.

Gli aggressori utilizzano strumenti di amministrazione legittimi per preparare il terreno agli attacchi ransomware. Senza conoscere quali tools gli amministratori utilizzano normalmente sulle loro macchine, si potrebbero facilmente trascurare questi dati. Col senno di poi, questi cinque indicatori sono come dei fazzoletti rossi agitati sotto il nostro naso.

- Uno scanner di rete, soprattutto su un server.

Gli aggressori in genere iniziano ottenendo l’accesso a una macchina in cui cercano informazioni: se è un Mac o Windows, qual è il dominio e il nome dell’azienda, che tipo di diritti di amministratore ha il computer e altro ancora. Successivamente, gli aggressori vorranno sapere cos’altro c’è sulla rete e a cosa possono accedere. Il modo più semplice per determinarlo è eseguire la scansione della rete. Se viene rilevato uno scanner di rete, come AngryIP o Advanced Port Scanner, chiedete al personale amministrativo. Se nessuno ha usato lo scanner, è tempo di indagare.

- Strumenti per disabilitare il software antivirus.

Una volta che gli aggressori hanno i diritti di amministratore, spesso tentano di disabilitare il software di sicurezza utilizzando applicazioni create per dare una mano con la rimozione forzata del software, come Process Hacker, IOBit Uninstaller, GMER e PC Hunter. Questi tipi di strumenti commerciali sono legittimi, ma nelle mani sbagliate, i team di sicurezza e gli amministratori devono chiedersi perché sono apparsi all’improvviso.

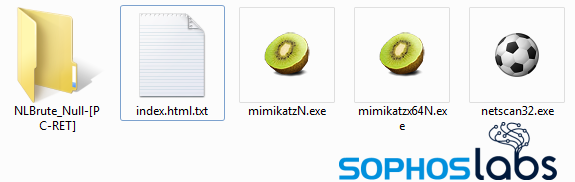

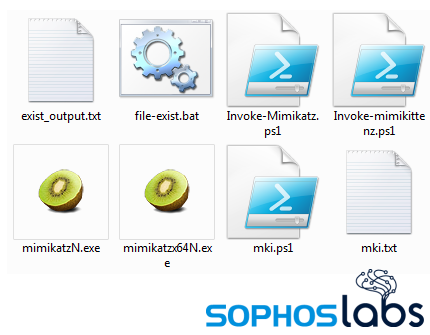

- La presenza di MimiKatz

Qualsiasi rilevamento di MimiKatz ovunque dovrebbe essere indagato. Se nessuno in un team di amministrazione può garantire per l’utilizzo di MimiKatz, siamo di fronte a un fazzoletto rosso perché è uno degli strumenti di hacking più comunemente utilizzati per il furto di credenziali. Gli aggressori utilizzano anche Microsoft Process Explorer, incluso in Windows Sysinternals, uno strumento legittimo in grado di eseguire il dump di LSASS.exe dalla memoria, creando un file .dmp. Possono quindi portarlo nel proprio ambiente e utilizzare MimiKatz per estrarre in modo sicuro nomi utente e password sulla propria test machine.

- Pattern di comportamento sospetto

Qualsiasi rilevamento che si verifica alla stessa ora ogni giorno o in uno schema ripetuto è spesso un’indicazione che sta succedendo qualcos’altro, anche se sono stati individuati e rimossi file dannosi. I team di sicurezza si dovrebbero chiedere “perché continuano a tornare?” Coloro che rispondono agli incidenti sanno che normalmente significa che si è verificato qualcos’altro di dannoso che non è stato (ancora) identificato.

- Attacchi di prova

Di tanto in tanto, gli aggressori eseguono piccoli attacchi di prova su alcuni computer per verificare se il metodo di distribuzione e il ransomware vengono eseguiti correttamente o se il software di sicurezza lo blocca. Se gli strumenti di sicurezza interrompono l’attacco, cambiano tattica e riprovano. Questo li farà venire allo scoperto e da quel momento gli attaccanti sapranno di avere un lasso di tempo limitato. Spesso è questione di ore prima che venga lanciato un attacco molto più potente.

Leave a Reply