Fino ad alcuni anni fa una gang del ransomware avrebbe potuto inviare per e-mail un allegato malevolo a dieci milioni di persone, confidando sul fatto che diecimila di loro l’avrebbero aperto e sarebbero state colpite. Avrebbe poi contato (in senso figurato e letterale) su tremila o più delle vittime bloccate con poche alternative se non pagare $ 350 ciascuno, per un bottino totale di $ 1.000.000.

Quei primi criminali ransomware, come quelli dietro a malware come CryptoLocker, Locky e Teslacrypt, hanno estorto milioni di dollari e i loro crimini non sono stati complessivamente meno odiosi o distruttivi di quello a cui assistiamo oggi.

Ma i criminali ransomware di oggi tendono a scegliere intere organizzazioni come vittime.

I truffatori irrompono nelle reti una alla volta, ne imparano la struttura, elaborano la tecnica di attacco più efficace per ognuna e poi cifrano centinaia o migliaia di computer in un’intera organizzazione in una volta sola.

In casi come questo, in cui un’intera azienda si potrebbe trovare con tutte le sue attività commerciali bloccate perché tutti i suoi computer sono fuori servizio contemporaneamente, le richieste di riscatto non sono solo $ 300 o $ 30.000 – possono essere $ 3.000.000 o anche di più.

Come si può immaginare, questo significa che la parte ransomware degli attacchi di cifratura di oggi – il programma malware al centro del processo di crittografia – è ora solo un pezzo in una cassetta degli attrezzi molto più grande che una tipica gang del ransomware avrà a portata di mano .

La scorsa settimana, ad esempio, abbiamo scritto di un attacco della banda di Ragnar Locker in cui un eseguibile ransomware da 49 KB – un file creato appositamente per una vittima, con la nota di riscatto codificata nel programma stesso – è stato celato all’interno di una macchina virtuale Windows che serviva come una sorta di bozzolo di runtime per il malware.

I truffatori hanno distribuito una copia piratata del software di virtualizzazione Virtual Box su tutti i computer della rete della vittima, oltre a un file VM contenente una copia piratata di Windows XP, solo per avere un “giardino recintato” per il loro ransomware per permettergli di effettuare la cifratura indisturbato.

Ma siamo ancora lontani da tutto ciò che i criminali di oggi portano con sé per un tipico attacco, come i SophosLabs sono stati in grado di documentare di recente quando si sono imbattuti in un insieme di strumenti appartenenti a una gang del ransomware nota come Netwalker.

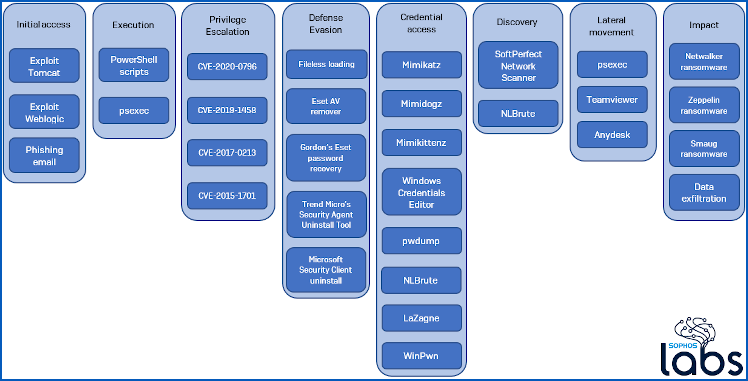

Sopra, tratto dal rapporto SophosLabs, c’è un grafico che mostra la gamma di strumenti utilizzati da questi truffatori durante un tipico attacco.

Da sinistra a destra, le colonne rivelano le varie attività su cui i criminali lavorano mentre si svolge l’attacco:

- Processo iniziale. I truffatori devono prima mettere piede nella rete e questa banda ama usare una combinazione di e-mail di phishing e vulnerabilità senza patch. Notate che le e-mail di phishing in un attacco di questo tipo non contengono quasi mai il ransomware stesso – quella parte dell’attacco viene rivelata per la prima volta molto più tardi, quando i truffatori hanno pianificato l’assalto finale.

- Esecuzione. I truffatori di ransomware utilizzano in genere strumenti popolari e legittimi – il tipo che molti amministratori di sistema usano sempre e che possono essere utilizzati per visualizzare i loro log di sistema – per distribuire ed eseguire il loro malware.

- Escalation dei privilegi. Se i truffatori possono acquisire poteri amministrativi senza craccare o rubare le password di alcun sysadmin, lo fanno. Qui puoi vedere gli exploit preferiti dalla banda. Anche se le patch per questi bug sono state eliminate da due mesi o cinque anni, i truffatori non hanno molto da perdere provando exploit liberamente disponibili che sono noti per funzionare su computer senza patch, prima di passare ad attacchi più complessi.

- Elusione della difesa. Una volta che i truffatori si sono dati gli stessi poteri di un amministratore di sistema ufficiale, possono iniziare a “regolare” le impostazioni di sicurezza della rete nel suo insieme. A volte lo faranno utilizzando gli strumenti ufficiali, ma in genere mantengono una scorta di “strumenti” non ufficiali che possono disinstallare o disattivare il software di sicurezza per rendere più facili le parti successive dell’attacco con meno probabilità di innescare allarmi.

- Accesso alle credenziali. Esistono molti strumenti open source popolari e disponibili gratuitamente per curiosare nella memoria nella speranza di trovare password o token di autenticazione che offrano ai truffatori un accesso sempre più privilegiato al sistema. Questi strumenti sono popolari tra chi fa penetration test – in effetti, alcuni di essi sono considerati strumenti di sicurezza, sebbene siano essenzialmente malware se gestiti da chiunque non sia autorizzato.

- Discovery. I truffatori amano una mappa di rete tanto quanto il proprio reparto IT e in genere utilizzano una varietà di strumenti per scoprire non solo quanti endpoint e server ha un’organizzazione, ma anche per sapere quali servizi sono ospitati su quali server (anche se ” nel cloud). Nei moderni attacchi di malware, i criminali fanno di tutto per trovare tutti i server di backup online che hai. Poi fanno tutto il possibile per cancellare i backup così da rendere più probabile il pagamento del riscatto. Gli aggressori spesso si prendono anche la briga di identificare i server che ospitano database critici per l’azienda. Se riescono a chiudere le applicazioni del database appena prima di lanciare il loro attacco di crittografia, i file del database non verranno bloccati e il loro ransomware li cifrerà.

- Movimento laterale. Gli aggressori adorano l’RDP (protocollo desktop remoto), integrato in Windows, e ne abusano ovunque venga lasciato aperto, accessibile e insicuro. (Lo strumento chiamato NLBrute che vedi nella colonna Discovery è un password guesser automatizzato per RDP.) Ma dove l’RDP non è disponibile, i truffatori spesso porteranno con sé strumenti popolari e legittimi per il controllo remoto – forse anche quelli che già usi nella tua rete e quindi ciò non sembrerà fuori posto – per aiutarli a “amministrare” la tua rete con facilità.

- Impatto. Si noti che solo tre delle caselle dell’intero grafico sono in realtà programmi ransomware. Tutte le altre caselle equivalgono a quello che potresti chiamare il cast di supporto o gli strumenti di costruzione per l’attacco finale.

Esfiltrazione dei dati

Forse la cosa più importante da considerare in questo intero diagramma è la casella più in basso all’estrema destra, etichettata Data Exfiltration.

Quando il ransomware è diventato per la prima volta un problema serio, circa sette anni fa, l’idea di cifrare i file era un modo per i malfattori di “rubare” i tuoi file – nel senso criminale di privartene permanentemente – senza doverli prima caricare tutti.

Il computer medio e la rete tipica non avevano la larghezza di banda per renderlo possibile e il truffatore medio non aveva spazio sufficiente per conservare tutto.

Ma l’archiviazione cloud ha cambiato tutto e i truffatori che utilizzano i ransomware ora stanno comunemente rubando alcuni o tutti i tuoi dati prima di scatenare il loro attacco.

Stanno quindi usando questi dati rubati per aumentare la pressione delle loro richieste di riscatto minacciando di farti perdere o vendere i tuoi dati se non paghi, aggiungendo una ulteriore leva criminale anche se hai un processo di backup affidabile ed efficiente per recuperare i tuoi file.

Cosa fare?

Rifacendoci al nostro articolo di aprile 2020 intitolato 5 errori comuni che portano al ransomware, ecco i nostri consigli:

- Proteggi i tuoi portali di sistema. Non lasciare l’RDP e altri strumenti aperti dove non dovrebbero esserlo. I truffatori troveranno i tuoi punti di accesso non protetti.

- Scegli password appropriate. Non rendere facile per i truffatori e i loro strumenti indovinare la password. Usa la 2FA dove puoi.

- Analizza i log di sistema. Come mostra la tabella sopra, i truffatori usano spesso molti strumenti di amministratore di sistema che probabilmente apparirebbero insoliti nei tuoi registri se dovessi guardare.

- Presta attenzione agli avvisi. Gli exploit eseguiti, ma che hanno fallito potrebbero essere un segno di riconoscimento per un attacco futuro. (Vedi 3.)

- Aggiorna subito, aggiorna spesso. I truffatori di Netwalker non perderebbero tempo con un exploit CVE-2015-1701 di cinque anni fa se non avesse mai funzionato. Non permettere che questo accada sulla tua rete!

Naturalmente, non dimenticare l’ovvio: assicurati di utilizzare una protezione anti-ransomware. Sophos Intercept X e XG Firewall sono progettati per funzionare mano nella mano nella lotta al ransomware e ai suoi effetti. Le persone possono proteggersi con Sophos Home.