Le ransomware Mamba attaque tout votre disque dur, pas seulement vos fichiers !

Voici un nouveau genre de ransomwares sur lequel les @SophosLabs souhaitent attirer votre attention.

Voici un nouveau genre de ransomwares sur lequel les @SophosLabs souhaitent attirer votre attention.

Son nom est Mamba (les solutions Sophos le bloquent en tant que Troj/Mamba-A et Troj/Mamba-B), rappelant le serpent mortel du même nom !

La bonne nouvelle est que nous n’avons pas encore vu Mamba dans la nature, il est mal codé et peu fiable, enfin la manière avec laquelle le ou les cybercriminel(s) souhaite(nt) faire de l’argent avec ce dernier n’est pas non plus très claire.

La mauvaise nouvelle est que si vous êtes infecté par erreur, il se peut que vous ne soyez pas en mesure de récupérer votre ordinateur, et ce même si vous engagez des négociations avec les cybercriminels.

Néanmoins, le ransomware Mamba est assez intéressant car ses créateurs ont délibérément cherché à faire quelque chose de différent, et à observer ensuite le résultat obtenu.

Nous avions déjà pu voir le ransomware appelé Petya, qui chiffrait le Master Index de votre disque dur (connu sous la dénomination de MFT –Master File Table-), au lieu de s’en prendre directement aux fichiers individuellement, et qui avait pour conséquence d’empêcher tout redémarrage de votre ordinateur en vous lassant devant le bon vieil écran de démarrage des années 90, qui vous informait du processus de paiement à suivre pour vous sortir d’affaires.

Petya laissait ainsi l’ensemble de vos données brutes non chiffrées au niveau des secteurs, même si ces dernières restaient au final inaccessibles !

Petya laissait ainsi l’ensemble de vos données brutes non chiffrées au niveau des secteurs, même si ces dernières restaient au final inaccessibles !

Mamba a choisi de pousser encore plus loin le concept de chiffrage complet de votre disque dur : il chiffre chaque secteur de votre disque, y compris le MFT, le système d’exploitation, vos applications, vos fichiers partagés et toutes vos données personnelles.

Ironiquement, Mamba réalise toutes ces opérations avec très peu d’effort au niveau programmation : le malware installe et active une copie piratée du logiciel open source DiskCryptor.

DiskCryptor n’est pas le remplaçant qui est apparu suite à la disparation de TrueCrypt en 2014. En réalité, la version la plus récente de Diskcryptor date de deux mois à peine après que les développeurs de TrueCrypt aient tué leur produit, et le site web de Diskcryptor continue de se comparer avec TrueCrypt, disparu depuis un moment déjà.

DiskCryptor est un outil de type FDE (Full Disk Encryption), comme Microsoft BitLocker ou Apple FileVault, qui vous demande un mot de passe au démarrage, et qui déchiffre chaque secteur lors de la lecture, et chiffre chaque secteur lors de l’écriture.

Cependant, une fois que vous êtes entrés au sein de l’outil en question, vous ne pouvez pas faire grand-chose d’autre. En effet, l’outil FDE ne permet pas de contrôler l’accès aux fichiers individuels (vous avez besoin pour cela d’une application telle que Sophos SafeGuard Encryption qui permet de gérer à la fois les disques et les fichiers). Néanmoins l’outil FDE reste une bonne manière de sécuriser votre ordinateur portable en cas de vol ou de perte.

En effet, si des cybercriminels arrivaient à voler votre ordinateur alors qu’il est éteint ou verrouillé de manière sécurisée, l’intégralité de votre disque dur restera complètement illisible. Ainsi même s’ils réussissaient à extraire votre disque dur, pour le connecter à un autre ordinateur, ou bien à redémarrer ce dernier avec un CD ou une clé USB de récupération Linux, le contenu serait de toutes les façons interdit d’accès.

Bien sûr, dans notre cas, les cybercriminels retournent l’outil FDE contre vous, car ils connaissent le mot de passe de DiskCryptor, alors que vous non !

Comment Mamba vous infecte ?

Je n’ai pas encore vu d’échantillons Mamba se faire prendre dans notre piège à emails, ainsi nous ne pouvons pas réellement vous mettre en garde vis-à-vis d’un détail en particulier, à part que les cybercriminels utilisent un email pour répandre cette menace, ce qui est assez commun dans l’univers des ransomwares de nos jours.

Renato Marinho, un expert en sécurité brésilien, a récemment écrit au sujet d’une enquête qu’il a réalisé concernant une réelle infection d’une multinationale par le ransomware Mamba. Cependant, même dans ce cas bien précis il n’a pas été capable de reconstituer comment le ransomware en question avait réussi à pénétrer à l’intérieur de l’organisation.

Ainsi, comme d’habitude, soyez prudents lorsque vous recevrez ce type d’emails, et que vous l’ouvrirez sans même y réfléchir au moment de consulter tous vos emails professionnels le matin : factures, relances de paiement, devis, et ainsi de suite.

En réalité, les cybercriminels utilisant des ransomwares, ont trouvé que ce type d’emails était un leurre efficace et susceptible d’inciter l’internaute à ouvrir l’email en question, afin d’attaquer les particuliers comme les entreprises.

Si vous ouvrez par erreur un fichier infecté, le ransomware Mamba ne semble pas faire grand-chose à première vue. Cependant, vous verrez tout de même une fenêtre s’ouvrir et vous demandant si vous autorisez l’application inconnue à mener des actions inhabituelles, voire dangereuses.

Après un court instant, votre ordinateur redémarrera automatiquement, ce qui devrait pour vous être un deuxième signal pour vous alerter du danger encouru.

Après un court instant, votre ordinateur redémarrera automatiquement, ce qui devrait pour vous être un deuxième signal pour vous alerter du danger encouru.

Avant ce redémarrage, le ransomware Mamba se sera insidieusement auto installé en tant que service Windows, sous le nom de

Avant ce redémarrage, le ransomware Mamba se sera insidieusement auto installé en tant que service Windows, sous le nom de DefragmentationService, et avec les privilèges du LocalSystem.

Les malwares fonctionnant tel qu’un service de type LocalSystem, s’activent même si personne ne se connecte, est invisible depuis le bureau Windows, et a presque un contrôle total sur l’ordinateur local.

Le ransomware Mamba détient notamment les identifiants nécessaires pour installer le programme FDE de bas niveau, tel que DiskCryptor, en silence et en tâche de fond. D’ailleurs c’est exactement ce qu’il fait après le redémarrage.

En réalité, Mamba transporte avec lui une copie officielle de DiskCryptor, que vous pouvez trouver dans le répertorie C:DC22, à la suite du redémarrage inattendu :

En effet, vous pouvez utiliser l’utilitaire

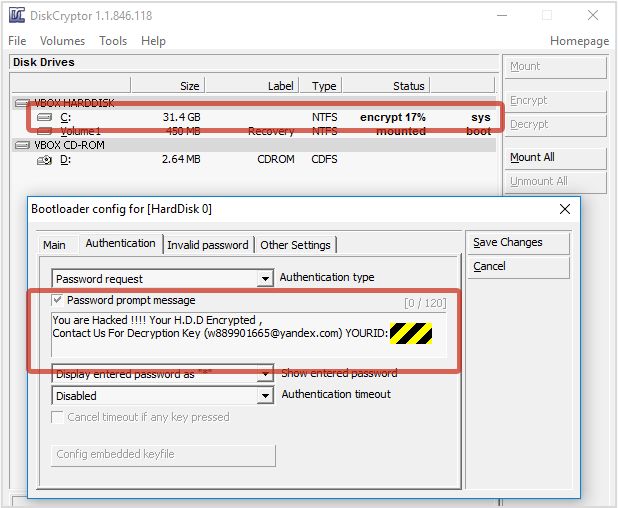

En effet, vous pouvez utiliser l’utilitaire DCRYPT.EXE pour voir ce qui se passe en tâche de fond, comme nous l’avons fait :

Vous pourrez vous apercevoir que le chiffrement est toujours en cours (ce processus en général dure entre quelques dizaines de minutes et quelques heures, en fonction de la taille de votre disque et de la vitesse de votre ordinateur).

Vous pourrez vous apercevoir que le chiffrement est toujours en cours (ce processus en général dure entre quelques dizaines de minutes et quelques heures, en fonction de la taille de votre disque et de la vitesse de votre ordinateur).

Vous pourrez aussi vous rendre compte que les cybercriminels ont pré-configuré le déploiement de DiskCryptor afin de vous fournir des indications basiques sur le “mode de paiement”, à la place de la plus traditionnelle fenêtre vous demandant un mot de passe.

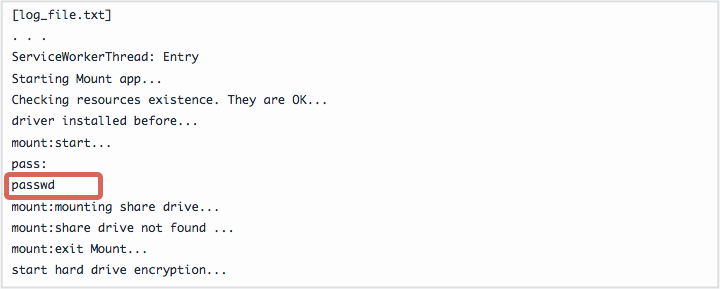

Une fois que le chiffrement est terminé, vous vous retrouvez dans une situation à la fois confortable et critique : en effet votre ordinateur ne redémarrera pas automatiquement, ainsi tous vos fichiers seront accessibles, et l’historique de DiskCryptor, contenu dans le fichier log_file.txt, contiendra en fait le mot de passe en clair :

En général, nous avons tendance a critiqué un logiciel qui stocke les données personnelles, privées et sécurisées en clair, au sein des fichiers log, mais dans notre cas c’est notre assurance vie : vous pouvez alors utilisez l’option Decrypt, dans l’utilitaire

En général, nous avons tendance a critiqué un logiciel qui stocke les données personnelles, privées et sécurisées en clair, au sein des fichiers log, mais dans notre cas c’est notre assurance vie : vous pouvez alors utilisez l’option Decrypt, dans l’utilitaire DCRYPT, afin de déchiffrer vos données.

Par contre, si vous ne vous êtes pas aperçu que chiffrement a bien eu lieu, en tâche de fond, alors bien sur vous allez avoir un sérieux problème au prochain redémarrage.

Malheureusement, comme expliqué plus haut, DiskCryptor n’a fait l’objet d’aucun développement en particulier durant les 2 dernières années, et est incompatible avec la manière avec laquelle les installations les plus récentes de Windows configurent votre disque dur.

Les anciens systèmes d’exploitation et anciens disques durs utilisent un format appelé MBR, raccourci pour Master Boot record, qui permet de réaliser 4 partitions par disque, avec une taille maximum de disque de 2To. De nos jours, la plupart des installations utilisent une configuration de disque similaire mais tout de même différente, appelé GIUD Partition Table, soit en raccourci GPT, qui autorise 128 partitions, avec des tailles pouvant aller jusqu’à des milliards de To.

Le code de démarrage de bas niveau, au niveau duquel on vous demande votre mot de passe, afin de déchiffrer les partitions chiffrées en temps réel, et permettre à votre ordinateur de démarrer, n’est pas compatible avec les disques GPT.

Cependant, Mamba installe DiskCryptor de toutes les façons !

Sur la plupart des Macs récents, vous trouverez des disques GPT, et sur la plupart des ordinateurs Windows, vous en aurez aussi sans aucun doute. Ainsi, après le redémarrage vous obtiendrez le type de passage suivant :

Vous ne verrez même pas le message “comment nous contacter” en provenance des cybercriminels, qui partait du principe que vous vouliez communiquer avec eux.

Vous ne verrez même pas le message “comment nous contacter” en provenance des cybercriminels, qui partait du principe que vous vouliez communiquer avec eux.

Malheureusement, les nouvelles ne sont pas forcément bonnes, même avec votre ancienne configuration du disque : en effet, dans nos tests, nous n’avons obtenu rien de mieux que le message Missing operating system, au niveau de notre disque au format MBR :

Quoi faire ?

Quoi faire ?

Nous recommandons toujours de ne pas payer, si possible, la somme que vous demande le ransomware. Cependant, nous ne sommes pas inconscients non plus, au point de vous l’interdire formellement dans la mesure où il ne s’agit pas de nos données qui ont été prises en otage.

Dans ce cas précis, néanmoins, nous pensons que vous feriez mieux de renoncer à vos données tout simplement, et de faire une nouvelle installation complète (la prochaine fois, pensez peut être à utiliser un antivirus en temps réel, et pensez aussi à une méthode fiable pour conserver une sauvegarde hors ligne complète).

Nous ne sommes pas persuadés que les cybercriminels aient gardé une trace de votre YOURID (votre identifiant) et du mot de passe associé, ou bien qu’ils se sentent vraiment concernés par votre sort.

De plus, étant donné la totale négligence de ces derniers en poursuivant l’installation de DiskCryptor, alors même qu’il n’a aucune chance de fonctionner, nous ne pensons vraiment pas qu’ils feront preuve d’un quelconque sens de l’honneur, propre à certains cybercriminels, en vous permettant de récupérer vos données, et ce même s’ils le voulaient vraiment.

Ainsi, comme toujours, mieux vaut prévenir que guérir, pas seulement parce que dans notre cas il est évident qu’il n’y aura rien à guérir, mais aussi par précaution et soucis d’économies !

Voici quelques liens qui vous seront utiles :

- Pour vous défendre contre les ransomwares en général : découvrez notre article “Comment bien se protéger contre les ransomwares ?“.

- Afin d’en savoir plus sur le fonctionnement des ransomwares, écoutez le podcast de l’un de nos experts.

Follow @ SophosFrance //platform.twitter.com/widgets.js

Partagez Le ransomware Mamba attaque tout votre disque dur, pas seulement vos fichiers ! : http://wp.me/p2YJS1-2Xi

Billet inspiré de Mamba ransomware strikes at your whole disk, not just your files, par, Sophos NakedSecurity.