** 本記事は、Pacific Rim: Inside the Counter-Offensive—The TTPs Used to Neutralize China-Based Threats の翻訳です。最新の情報は英語記事をご覧ください。**

エグゼクティブサマリー

ソフォスは 5 年以上にわたり、ソフォスのファイアウォールを標的とし、ボットネット、新種のエクスプロイト、カスタマイズされたマルウェアを使用する、複数の中国を拠点とするグループを調査してきました。

他のサイバーセキュリティベンダー、政府、法執行機関からの支援により、ソフォスは、信頼度の差はあれ、観測された活動のクラスタを Volt Typhoon、APT31、APT41/Winnti と特定しました。

また、Sophos X-Ops は、エクスプロイトの研究開発活動が四川省で行われていることを確信しています。 この活動で開発されたエクスプロイトが、中国の脆弱性情報開示に関する法律に準じて、目的、能力、および侵害後のツールの使い方が異なる複数の国家支援型グループと共有されている可能性が高い、と X-Ops は判断しています。

調査期間を通じて特定された、進化する攻撃者の主な特徴は以下の 3 つです。

- 無差別の広域攻撃 (X-Ops は、この種の攻撃は将来の標的型攻撃で利用するオペレーショナルリレーボックス [ORB] を構築するためのものであったが、失敗に終わったと結論づけています) から、主にインド太平洋地域に位置する高価値かつ重要なインフラを標的としたステルス作戦への転換。被害組織には、原子力エネルギー供給業者や規制当局、軍、電気通信業者、国家安全保障機関、中央政府などが含まれます。

- ステルス性と常駐性の進化。最近の注目すべき TTP には、環境寄生型攻撃の増加、バックドア化された Java クラスの挿入、メモリのみのトロイの木馬、これまで公開されていなかった大規模なルートキット (クロスプラットフォーム型でマルチベンダー対応であることを示すデザインとアーティファクト) や初期の実験的バージョンの UEFI ブートキットなどがあります。X-Ops は、今回観測されたものがファイアウォールに特化したブートキットの最初の使用例だと考えています。

- ファイアウォールのテレメトリ収集の妨害、検出・対応能力への攻撃、デジタルフットプリントの縮小による OSINT 調査の妨害など、攻撃者の OPSEC の改善。

ソフォスは NCSC-UK (英国の国家サイバーセキュリティセンター) の呼びかけ (NCSC-UK 最高技術責任者 Ollie Whitehouse 氏による説明) や CISA (米国のサイバーセキュリティ・社会基盤安全保障庁) (同庁の Secure-By-Design に関するベストプラクティスの記事) の呼びかけに応え、国家に支援された攻撃者によるエッジネットワークデバイスの大規模な悪用を浮き彫りにすることを目標としています。

業界として集団的防御力を高めるためにも、他のベンダーもソフォスの後に続くことを期待します。

目次

防御側の組織が実行すべき重要ポイント

ネットワークのエッジデバイスは、十分なリソースを持つ攻撃者が初期アクセスおよび常駐化の両方に利用する、価値の高い標的です。

防御側の検出・対応戦略は、この点を考慮する必要があります。防御側を支援するため、ソフォスは以下の情報を提供しています。

- 防御側が検出の機会を特定する助けとするため、TTP と IOC を補足資料の詳細なタイムラインにて提供

- お客様のファイアウォールに対する攻撃を検出・対応するための手順を説明

国家に支援された攻撃者は、ゼロデイ脆弱性と既知の脆弱性の両方を用いてエッジデバイスを攻撃します。

標的となるのはソフォスのファイアウォールだけではありません。公開済みの CVE からも明らかなように、すべてのエッジデバイスが標的となっています。

- 各ベンダーのデバイスハードニングガイド (ソフォスのガイドはこちら) に忠実に従うことで、攻撃対象領域を縮小し、ゼロデイ脆弱性の悪用を制限することができます。特に管理インターフェイスには注意を払ってください。

- サポートされている場合はホットフィックスを有効にし、ベンダーの脆弱性情報公開に関するプロセスを導入して、有事の際には迅速に対応してください。

- サポート対象のハードウェアおよびソフトウェアを使用していて、ベンダーがセキュリティアップデートのリリースを約束していることを確認してください。

国家支援型の攻撃は、スパイ活動を行う価値の高い標的に限定されたものではありません。

-

- 攻撃者はエッジデバイスをオペレーショナルリレーボックス (ORB) として使用して次の攻撃への足がかりとし、攻撃の真の発生源を隠します。

- 密接に結びついたデジタルエコシステムでは、多くの組織が重要インフラのサプライチェーンの一部となっており、重要なサービスを破壊しようとする攻撃者に狙われる可能性があります。

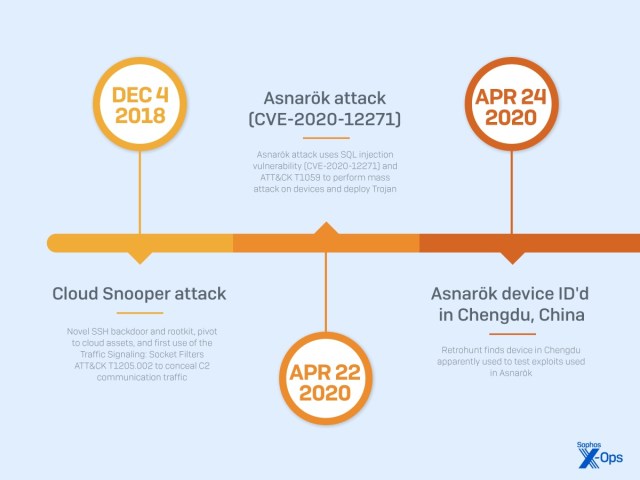

タイムライン要約

活動の詳細なタイムラインは、この記事の技術的補足資料に記載しています。 タイムラインの関連部分へのリンクは、以下の各セクションに記載されているので、詳細なコンテキストをご確認いただけます。

初期侵入と偵察

最初の攻撃はネットワークデバイスに対するものではありませんでしたが、ソフォスの施設に対する攻撃として唯一報告されているもので、インドに拠点を置くソフォスの子会社 Cyberoam の本社に対するものでした。2018年 12月 4日、Sophos SecOps チームのアナリストが、ネットワークスキャンを実行しているデバイスを検出しました。そのデバイスは Cyberoam のオフィスの壁掛けディスプレイの駆動に使用されていた低権限のコンピューターで、リモートアクセス型トロイの木馬 (RAT) が確認されました。

最初の調査では、比較的単純な攻撃をするマルウェアだとされていましたが、詳細を分析したところ、その評価は一変しました。この侵入には、後に Cloud Snooper (リンク先: 英語) と名づけられた未知の大規模かつ複雑なルートキットに加え、Amazon Web Services Systems Manager Agent (SSM エージェント) の設定ミスを利用してクラウドインフラストラクチャに侵入する斬新な手法が使用されていました。

ソフォスは 2020 年にある程度詳細な分析を公開しましたが、その時点では攻撃の帰属を特定するには至っていませんでした。

ソフォスは現在、この侵入がネットワークデバイスを標的とするマルウェアの開発に役立つ情報の収集のために実行された、中国による最初の取り組みだったことを確信しています。

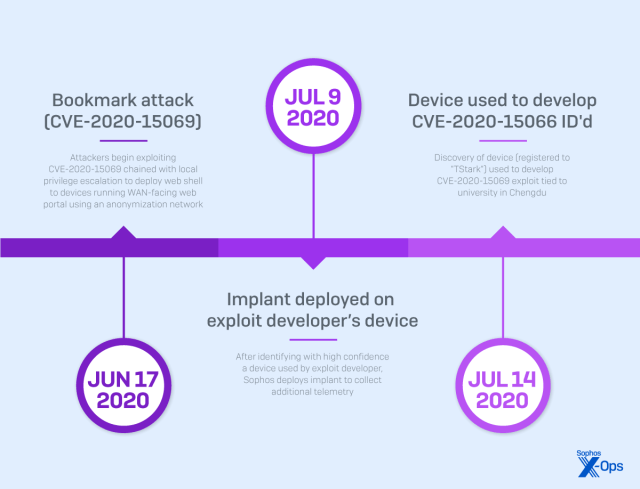

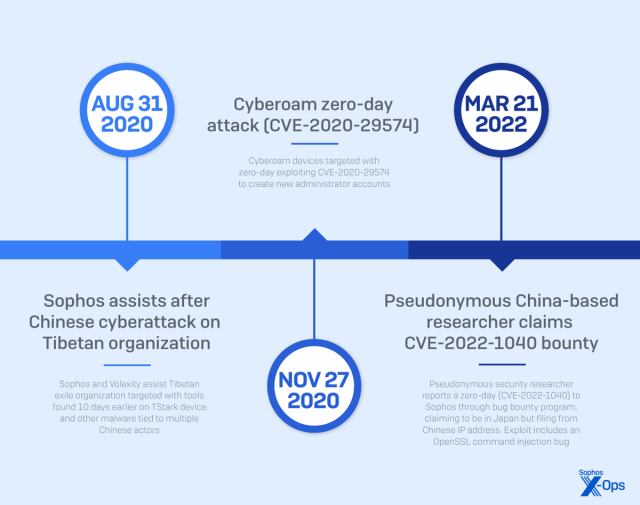

集団攻撃

- Asnarök (CVE-2020-12271)、2020 年 4 月

- ブックマーク機能のバッファオーバーフロー (CVE-2020-15069)、2020 年 6 月

- Cyberoam アカウント作成攻撃 (CVE-2020-29574)、2020 年 11 月

2020 年初頭から 2022 年終盤まで、攻撃者は多大な労力とリソースを費やして、一般に到達可能なネットワークアプライアンスを発見し、複数の攻撃キャンペーンを実施しました。攻撃を短時間で繰り返す中で、攻撃者はそれまで発見されていなかった一連の脆弱性を発見して悪用し、WAN に面したサービスを標的として攻撃を実行しました。これらのエクスプロイトにより、攻撃者はデバイスに保存された情報を取得できるようになったり、デバイスのファームウェア内部や、場合によってはデバイスの LAN (組織内ネットワーク) 側のデバイスにペイロードを配信する能力を獲得したりしました。

ソフォスは、この種の騒々しい攻撃を開始後すぐに察知しました。これらの脅威の発見を受けて、ソフォスは可能な限り広く情報を一般公開することにしました。この姿勢は X-Ops の一連のブログ記事、カンファレンスでのプレゼンテーション、各脅威に対するソフォスの分析と対策に基づくセミナーにも反映されています。たとえば、ソフォスは 2020 年 4 月に発生した第一波 (「Asnarök」と命名) に関するレポートを、広範な攻撃が開始されてから 1 週間以内に公開し、攻撃者が攻撃の手順を変更するたびに更新しました。

ソフォスはさらに、アップデートのサブスクリプションを終了したものの、ネットワーク内に運用可能で脆弱なデバイスを保有している組織に対し、一般に公開されているデバイスに対する自動ボットネット攻撃のリスクを警告しました。

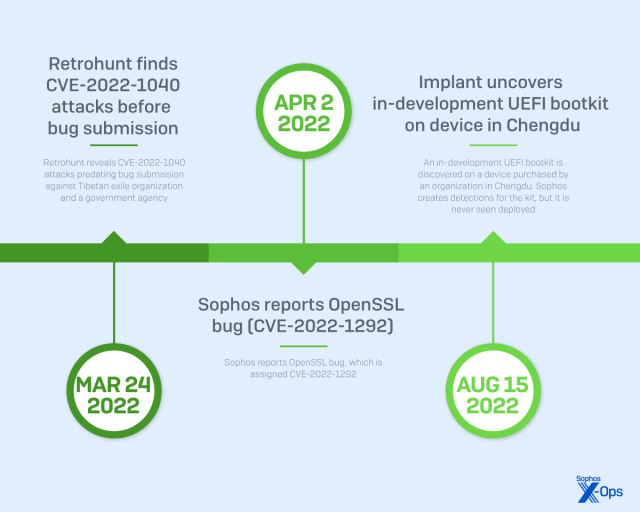

このうち 2 種類の攻撃 (Asnarök および後に「Personal Panda」と名付けられた攻撃) について X-Ops は、責任を持って脆弱性を公開するバグ報奨金研究者と、本レポートで追跡した攻撃グループとの関連を明らかにしました。 X-Ops は、成都の教育機関を中心とした研究コミュニティが存在する可能性を指摘しています。このコミュニティは、脆弱性調査を共同で行い、ベンダーと、中国政府に関連する団体 (国家のために攻撃作戦を実施する請負業者など) の両方と調査結果を共有していると考えられます。しかし、コミュニティの活動範囲と性質については、より徹底的な検証を行う必要があります。

デバイスへの集団攻撃のタイムラインは、関連する記事に詳しく記載しています。

ステルス攻撃への転換

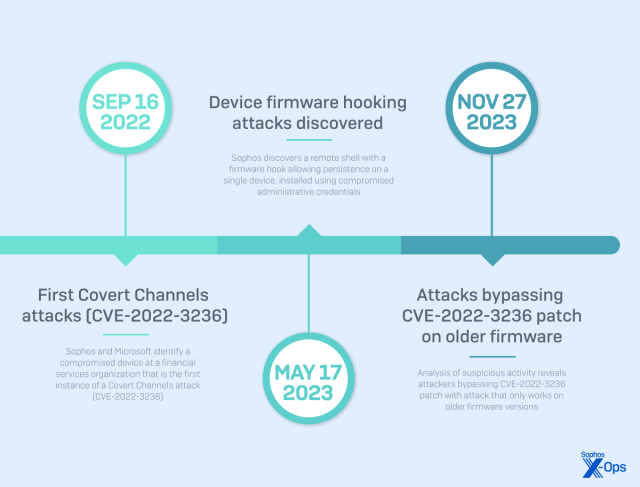

- Personal Panda (CVE-2022-1040)、2022 年 3 月

- Covert Channels (CVE-2022-3236)、2022 年 9 月

- Under-the-radar 攻撃 (パッチ未適用のデバイス)、2022 年 7 月~現在

2022年半ばに、攻撃者は政府機関、重要インフラ管理グループ、研究開発組織、医療プロバイダー、小売、金融、軍事関連企業、公共機関など特定の組織を標的とした、高度な攻撃に戦術を変更しました。これらの攻撃は、多様な TTP を利用し、攻撃をあまり自動化せず、侵害したデバイス上で手動でコマンドを実行し、マルウェアを実行する「アクティブアドバーサリー」スタイルで実行されていました。

これらの攻撃では、さまざまなステルスでの常駐化技術が開発・利用されました。中でも以下のものが特徴的です。

- カスタムされた、完全な機能を備えたユーザーランドルートキット

- TERMITE インメモリドロッパーの使用

- 正規の Java アーカイブをトロイの木馬化されたクラスファイルで再圧縮

- 実験的な UEFI ブートキット (攻撃者が管理するテストデバイスでのみ確認される)

- デバイス上のマルウェアと Active Directory DCSYNC の両方から取得した有効な VPN 認証情報

- ファームウェアアップデート後も常駐できるようにファームウェアアップグレードプロセスをフック

上記の手法を実行するために使用される最も一般的な初期侵入経路は既知の CVE (上述の CVE) の悪用でしたが、X-Ops は、デバイスの LAN 側から有効な管理者認証情報を使用して初期アクセスを行う事例も観測しています。この事実は、攻撃者が他の手段で初期ネットワークアクセスを取得した後に、エッジデバイスを常駐化およびリモートアクセスに使用していることを示唆しています。

OPSEC の改善

キャンペーンを通して、攻撃者はデバイスからソフォスに送信されるテレメトリをブロックすることで、活動の即時検出を回避することにますます習熟していきました。

2020年 4月の時点で、攻撃者は侵害したデバイスのホットフィックスメカニズムの妨害を試みていました。その後、ソフォスが攻撃者の活動を早期に察知できないようにするため、攻撃者はデバイスのテレメトリシステムを標的にしました。

また、開発中のエクスプロイトのデータを Sophos X-Ops が収集するためにこの機能を利用した後、攻撃者は管理下のテストデバイスのテレメトリ収集を発見し、ブロックしました。

さらに、エクスプロイト開発者のオペレーショナルセキュリティ対策も時間の経過とともに強化されました。X-Opsは、オープンソースのインテリジェンスを用いた手法で追跡できるデータの痕跡が、以前の攻撃と比べて大幅に減少したことを確認しました。

結論

攻撃者は、この種の執拗な攻撃を 5 年以上にわたって実行してきました。これらの攻撃に関するソフォスの過去の調査および現在進行中の調査の舞台裏を公開することは、進行中の法執行機関の調査を妨げたり危険にさらしたりしない限り、今後も継続していく予定です。

攻撃者は、十分なリソースを有し、忍耐強く独創的で、デバイスのファームウェアの内部アーキテクチャに精通しているようです。今回の調査で明らかになった攻撃からは、ソフォスが創設されてから 40 年近くの間見たことのないレベルでの悪意ある活動へのコミットメントが伺えます。

Sophos X-Ops は他社との連携、およびケースごとに追加で詳細な IOC を共有することを歓迎しています。pacific_rim[@]sophos.com までお問い合わせください。

詳細については、こちらのランディングページをご覧ください: Sophos Pacific Rim: Sophos defensive and counter-offensive operation with nation-state adversaries in China

謝辞

ソフォスは、本記事への貢献、または本記事で取り上げた調査への貢献に対し、ANSSI、Bugcrowd、CERT-In、CISA、Cisco Talos、Digital Shadows (現在は Reliaquest の一部)、FBI、Fortinet、JCDC、Mandiant、Microsoft、NCA、NHCTU、NCSC-NL、NCSC-UK、NSA、Palo Alto Networks、Recorded Future、Secureworks、Volexity の各組織に謝意を表します。