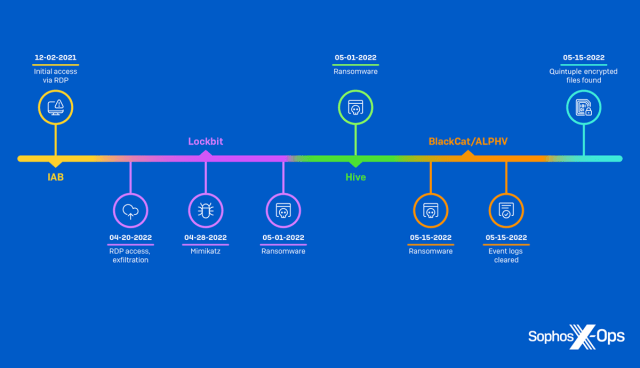

En mai 2022, un équipementier automobile a été victime de trois attaques de ransomware distinctes. Les trois acteurs malveillants ont abusé de la même mauvaise configuration, à savoir une règle de pare-feu exposant le RDP (Remote Desktop Protocol) sur un serveur de gestion, mais ils ont utilisé différentes variantes et tactiques de ransomware.

Le premier groupe de ransomware, identifié comme Lockbit, a exfiltré des données vers le service de stockage Cloud Mega, a utilisé Mimikatz pour extraire les mots de passe et a distribué son binaire de ransomware à l’aide de PsExec.

Le deuxième groupe, identifié comme Hive, a utilisé le RDP pour se déplacer latéralement, avant de diffuser son ransomware deux heures seulement après l’acteur malveillant utilisant Lockbit.

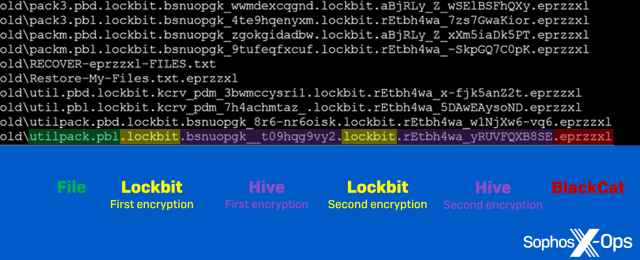

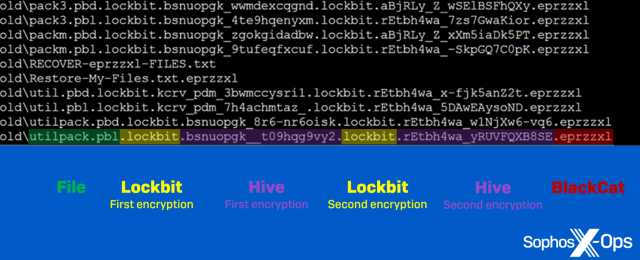

Lorsque la victime a restauré ses données à partir des sauvegardes effectuées, un affilié d’ALPHV/BlackCat a alors accédé au réseau, installé Atera Agent (un outil d’accès à distance légitime) pour établir la persistance et exfiltré des données. Deux semaines après les attaques Lockbit et Hive, l’acteur malveillant a propagé son ransomware et effacé les logs d’événement Windows. L’équipe Rapid Response (RR) de Sophos a investigué et trouvé plusieurs fichiers qui avaient été chiffrés plusieurs fois, jusqu’à cinq fois dans certains cas.

Figure 1 : Fichiers qui avaient été chiffrés cinq fois – deux fois chacun par Lockbit et Hive, et une fois par ALPHV/BlackCat

Figure 2 : La chronologie multi-attaquant découverte par Sophos X-Ops

Nous avons déjà traité plusieurs attaques de ransomware doubles et avons récemment investigué le phénomène des attaques multiples de manière plus générale, car il s’agit d’une tendance qui semble être de plus en plus courante. Toutefois, il s’agit du premier incident que nous avons observé où trois auteurs de ransomware distincts ont utilisé le même point d’entrée pour attaquer la même entreprise.

Lockbit, Hive et BlackCat : un trio infernal

Figure 3 : Un bref aperçu des trois groupes de ransomware qui ont attaqué consécutivement la même entreprise

Alors que les attaques ont eu lieu en mai, nous avons découvert qu’un acteur malveillant avait établi une session RDP sur le contrôleur de domaine de l’entreprise, en décembre 2021. Il peut s’agir d’un courtier en accès initiaux (IAB), à savoir un attaquant qui trouve des systèmes vulnérables et en vend l’accès sur des marchés cybercriminels, ou bien d’une première mission de repérage menée par l’un des trois acteurs malveillants.

Quoi qu’il en soit, à la mi-avril 2022, un affilié de Lockbit a obtenu un accès RDP à l’environnement professionnel de l’entreprise en question via un serveur de gestion exposé.

Ensuite, l’acteur malveillant s’est déplacé latéralement vers un contrôleur de domaine et d’autres hôtes, et a commencé à exfiltrer des données vers le service de stockage Cloud Mega, ainsi qu’à exécuter deux scripts PowerShell : sharefinder.ps1 (pour recueillir des informations sur les partages réseau de domaine connecté) et invoke-mimikatz.ps1 (pour extraire les mots de passe au niveau du LSASS : Local Security Authority Subsystem Service).

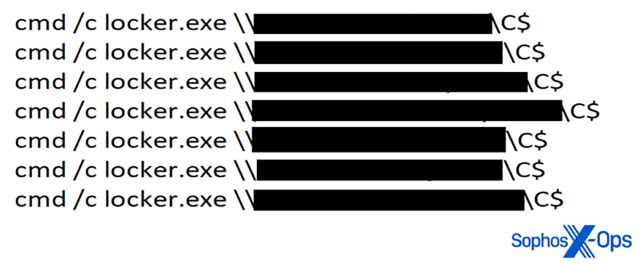

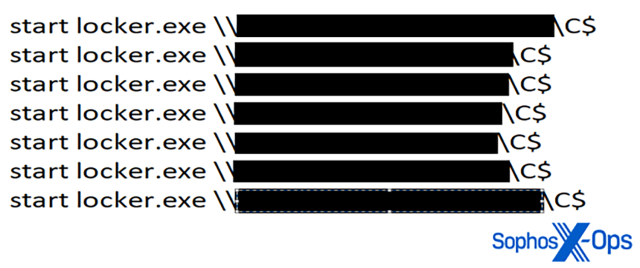

Le 1er mai, l’affilié de Lockbit a créé deux scripts batch (1.bat et 2.bat) pour distribuer les binaires de ransomware LockBit_AF51C0A7004B80EA.exe et Locker.exe sur le réseau, via PsExec.

Figure 4 : 1.script bat

Figure 5 : 2.script bat

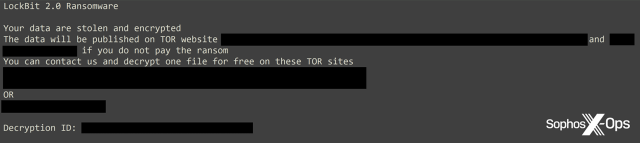

Lors de son exécution, le ransomware a chiffré les fichiers sur dix-neuf hôtes et déposé des demandes de rançon intitulées Restore-My-Files.txt.

Figure 6 : Les demandes de rançon de LockBit

Deux heures plus tard, alors que l’acteur malveillant Lockbit chiffrait toujours les fichiers, un affilié du ransomware Hive a eu accès au réseau via le même serveur RDP exposé et a utilisé le RDP pour se déplacer latéralement vers d’autres hôtes.

Hive a utilisé un logiciel légitime (PDQ Deploy) déjà installé sur le réseau pour distribuer son binaire de ransomware windows_x32_encrypt.exe. Cette tactique, connue sous le nom de “living off the land“, est populaire parmi les acteurs malveillants, en particulier les auteurs de ransomware, car son empreinte est plus faible et elle est bien plus discrète que le téléchargement d’outils malveillants.

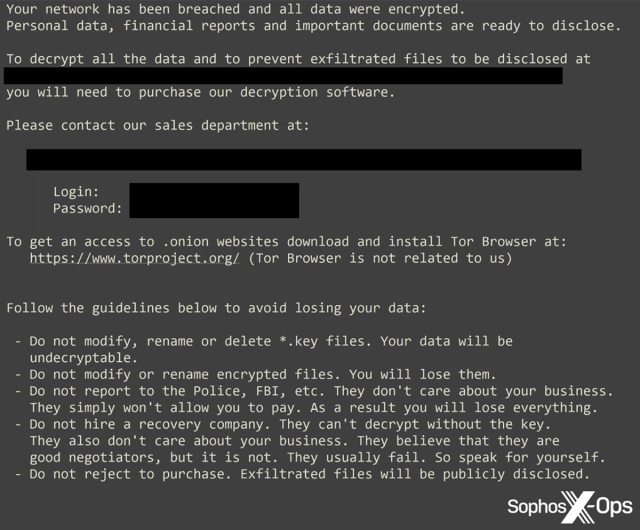

Le binaire du ransomware Hive a chiffré les fichiers sur seize hôtes et a déposé une autre demande de rançon, HOW_TO_DECRYPT.txt, sur les appareils concernés.

Figure 7 : La demande de rançon de Hive

À ce stade, l’équipe IT de l’entreprise a restauré la plupart des systèmes infectés au 30 avril, soit la veille du jour où l’acteur malveillant Lockbit a commencé à chiffrer les fichiers. Du point de vue de l’investigation, cette restauration signifiait que des preuves cruciales avaient été perdues. Mais les attaques n’étaient pas encore terminées.

Un jour seulement après cette restauration du système, un affilié d’ALPHV/BlackCat est arrivé, établissant des connexions RDP avec des contrôleurs de domaine, des serveurs de fichiers, des serveurs d’applications et d’autres hôtes, le tout à partir du même serveur de gestion exploité par Lockbit et Hive.

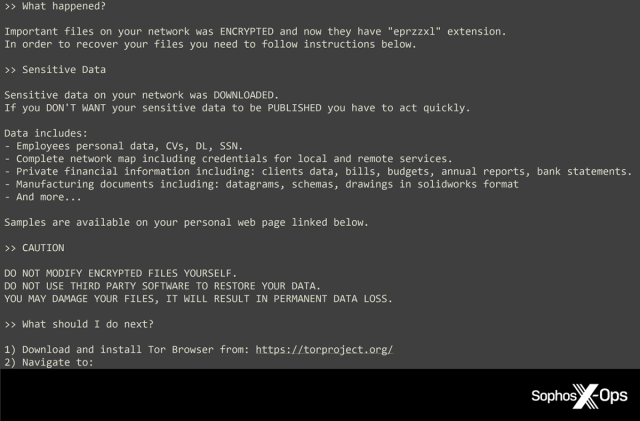

L’acteur malveillant ALPHV/BlackCat a exfiltré des données vers Mega pendant une bonne semaine et a établi sa persistance en installant une backdoor (porte dérobée) : un outil d’accès à distance légitime nommé Atera Agent. Le 15 mai, deux semaines après les attaques Lockbit et Hive, l’affilié d’ALPHV/BlackCat a utilisé les identifiants d’un utilisateur compromis pour diffuser les binaires de ransomware fXXX.exe et fXXXX.exe sur six hôtes, laissant une demande de rançon intitulée RECOVER-eprzzxl-FILES.txt dans chaque dossier.

Figure 8 : La demande de rançon d’ALPHV/BlackCat

D’après l’analyse des experts des SophosLabs, ces binaires ont non seulement chiffré les fichiers, mais ont également supprimé les clichés instantanés de volume et les logs d’événement Windows. Cette situation a compliqué davantage notre investigation ultérieure, car l’acteur ALPHV/BlackCat a effacé non seulement les logs relatifs à son attaque, mais également ceux relatifs aux attaques de Lockbit et Hive.

La raison pour laquelle Lockbit et ALPHV/BlackCat ont déployé deux binaires de ransomware n’est pas claire, mais une raison possible serait l’anticipation d’éventuels obstacles : en effet, si un exécutable est détecté ou bloqué, ou ne parvient pas à chiffrer, le second peut servir de solution de secours.

Principales caractéristiques des binaires du ransomware BlackCat

Les deux binaires du ransomware BlackCat, fXXX.exe et fXXXX.exe, ont les fonctionnalités suivantes :

- Chiffrement des fichiers et ajout de l’extension .eprzzxl

- Collecte des UUID (Universally Unique IDs) des appareils concernés :

wmic csproduct get UUID

- Activation des évaluations de lien symbolique de type ‘Remote to Local’ et ‘Remote to Remote’ qui permettent un accès facile aux fichiers et dossiers dans des emplacements distants :

fsutil behavior set SymlinkEvaluation R2L:1 fsutil behavior set SymlinkEvaluation R2R:1

- Modification d’une clé de registre pour autoriser un nombre maximum de requêtes réseau par des processus distants :

reg add HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters /v MaxMpxCt /d 65535 /t REG_DWORD /f

- Suppression des clichés instantanés de volume :

vssadmin.exe Delete Shadows /all /quiet

- Désactivation de la réparation automatique de Windows sur l’appareil concerné

bcdedit /set {default} recoveryenabled No

- Suppression des logs d’événement Windows

cmd.exe /c for /F \"tokens=*\" %1 in ('wevtutil.exe el') DO wevtutil.exe cl \"%1\"

Les conséquences

Une fois le calme revenu, l’équipe RR de Sophos a trouvé des fichiers qui avaient été chiffrés par les trois groupes de ransomware. En fait, comme le montre la capture d’écran ci-dessous, certains fichiers avaient même été chiffrés cinq fois ! En effet, l’attaque Hive a commencé 2 heures après Lockbit, le ransomware Lockbit fonctionnait toujours, donc les deux groupes ont continué à trouver des fichiers sans l’extension indiquant qu’ils étaient chiffrés.

Figure 9 : Un exemple de fichiers chiffrés cinq fois

Cependant, bien que les trois groupes de ransomware soient connus pour leurs techniques de “double extorsion” (où, en plus de chiffrer les fichiers, les pirates menacent de publier les données de la victime si la rançon n’est pas payée), aucune information n’a été publiée sur aucun des sites, dédiés aux fuites de données, et appartenant à ces groupes.

Plusieurs éléments ont compliqué cette investigation. La restauration du système, la suppression des logs de BlackCat et l’absence de journalisation DHCP ont tous contribué à rendre la compréhension de la combinaison de ces 3 attaques extrêmement difficile. Malgré ces difficultés, l’équipe Rapid Response de Sophos a pu rassembler et analyser les preuves laissées sur place.

En matière de défense, il existe deux éléments : le premier est la proactivité (suivre les meilleures pratiques en matière de sécurité pour minimiser le risque d’être attaqué) et le deuxième est la réactivité (à savoir comment restaurer les systèmes rapidement et en toute sécurité si une attaque se produit).

Sur le plan de la proactivité, notre livre blanc sur les attaquants multiples comprend plusieurs enseignements et des conseils sur les meilleures pratiques, notamment :

- Corrigez et investiguez : maintenez Windows et les autres logiciels à jour (et envisagez de configurer des alertes de vulnérabilité et de surveiller les sources connues pour avoir une longueur d’avance lors de l’apparition de nouveaux bugs). Cette démarche signifie également qu’il faut vérifier que les correctifs aient été correctement installés et soient bien en place pour les systèmes critiques tels que les machines connectées à Internet ou les contrôleurs de domaine. Patchez tôt est le meilleur moyen d’éviter d’être compromis à l’avenir, mais cette mesure préventive ne signifie pas que vous n’avez pas déjà été attaqué. Il est toujours bon d’investiguer pour s’assurer que votre entreprise n’a pas été piratée avant l’installation des correctifs. Les acteurs malveillants peuvent laisser des backdoors (ce qui peut inclure l’installation de logiciels légitimes) ou introduire de nouvelles vulnérabilités, délibérément ou par inadvertance, il s’agit donc d’un élément clé que les experts en réponse aux incidents doivent rechercher pour réduire la probabilité d’être victime d’une seconde attaque.

- Verrouillez les services accessibles : effectuez des analyses du réseau de votre entreprise depuis l’extérieur et identifiez et verrouillez les ports couramment utilisés par VNC, RDP ou d’autres outils d’accès à distance. Si une machine doit être accessible à l’aide d’un outil de gestion à distance, placez cet outil derrière un VPN ou une solution ZTNA (Zero-Trust Network Access) qui utilise le MFA dans le cadre de sa connexion. Il convient également de rappeler que les attaques peuvent se produire plus d’une fois ; si un point d’accès reste ouvert, d’autres acteurs malveillants sont susceptibles de le trouver et de l’exploiter.

- Utilisez la segmentation et l’approche Zero-Trust : séparez les serveurs critiques les uns des autres et des stations de travail en les plaçant dans des VLAN distincts lors du déploiement de votre modèle de réseau Zero-Trust.

- Définissez et utilisez des mots de passe forts et une authentification multifacteur (MFA) : les mots de passe forts sont l’une de vos premières lignes de défense. Ces derniers doivent être uniques ou complexes et ne jamais être réutilisés. Cette tâche est facilitée si vous fournissez à vos employés un gestionnaire de mots de passe qui pourra stocker leurs identifiants. N’oublions pas, toutefois, que même les mots de passe forts peuvent être compromis. N’importe quelle forme d’authentification multifacteur est bien meilleure qu’aucune pour sécuriser l’accès aux ressources critiques telles que la messagerie électronique, les outils de gestion à distance et les actifs du réseau.

- Faites l’inventaire de vos actifs et de vos comptes : les appareils non protégés et non corrigés sur le réseau augmentent les risques et créent une situation où des activités malveillantes pourraient passer inaperçues. Il est essentiel de disposer d’un inventaire à jour de tous les ordinateurs connectés et appareils IoT. Utilisez des analyses de réseau et des vérifications physiques pour les localiser et les répertorier.

- Utilisez une protection multicouche pour bloquer les attaquants à tous les niveaux possibles : étendez cette sécurité à tous les systèmes endpoint que vous autorisez sur votre réseau.

Cependant, une fois que les acteurs malveillants sont à l’intérieur d’un réseau, il est très compliqué de “stopper l’hémorragie” si vous n’avez pas de plans complets de réponse aux incidents et de remédiation, et si vous ne prenez pas de mesures immédiates. Nous avons écrit une série d’articles intitulée “Hindsight Security : les conseils que les victimes de violation auraient bien aimé recevoir“, qui donne des conseils sur la sécurisation du RDP, l’application du MFA, la mise en place d’un plan de réponse aux incidents, etc. Vous pouvez également demander une copie du Guide de Réponse aux incidents de Sophos.

IOC

Sophos X-Ops a publié des IOC relatifs aux attaques Lockbit, Hive et BlackCat traitées dans ce rapport sur son référentiel Github.

Billet inspiré de Lockbit, Hive, and BlackCat attack automotive supplier in triple ransomware attack, sur le Blog Sophos.