Microsoft ha publicado parches para 55 vulnerabilidades este mes, sólo por detrás de febrero como el martes de parches más ligero en lo que va de 2022. Todas las vulnerabilidades, excepto cinco, son de gravedad importante y, una vez más, la mayoría (34) afectan a Windows. Cuatro de los parches de divulgación de información de gravedad importante proceden de Intel. Un aviso de Microsoft, ADV220002, ofrece orientación sobre esos cuatro CVE y también se incluye en esta actualización. (Si se restan los cuatro CVE de Intel, el recuento de CVE es de 51, uno menos que el conjunto de parches del martes de febrero).

Este mes sólo hay tres vulnerabilidades críticas, pero dos de ellas, las que afectan a NFS y LDAP, están catalogadas como más susceptibles de ser explotadas. Otros dos problemas de elevación de privilegios clasificados como Importantes también están listados como más probables de ser explotados. Más de la mitad de los parches (28), incluidas las tres correcciones de clase crítica, abordan problemas de RCE. Uno de los cuatro parches HEVC de este mes, CVE-2022-22018, se publica a través de Microsoft Store en lugar de los canales de actualización habituales, al igual que la única corrección de la extensión de vídeo AV1 (CVE-2022-30193).

En cifras

- Total de nuevos CVE de Microsoft: 51

- Total de nuevos CVE de Intel que también se parchean: 4

- Total de avisos que también se parchean: 1

- Divulgados públicamente: 0

- Explotación pública: 0

- Explotación más probable: 4 (tanto en las versiones más antiguas como en las más recientes del producto)

- Gravedad

- Crítico: 3

- Importante: 50

- Moderado: 2

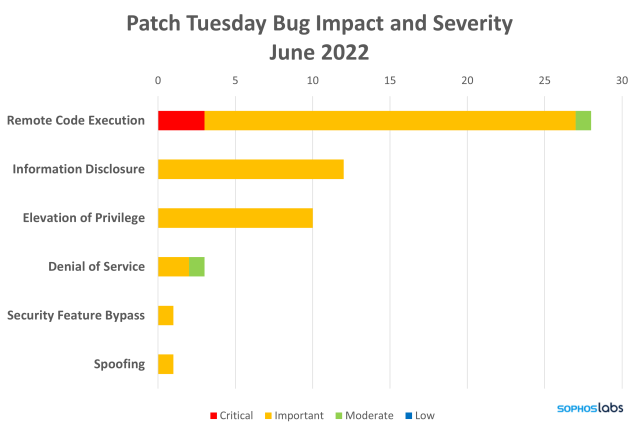

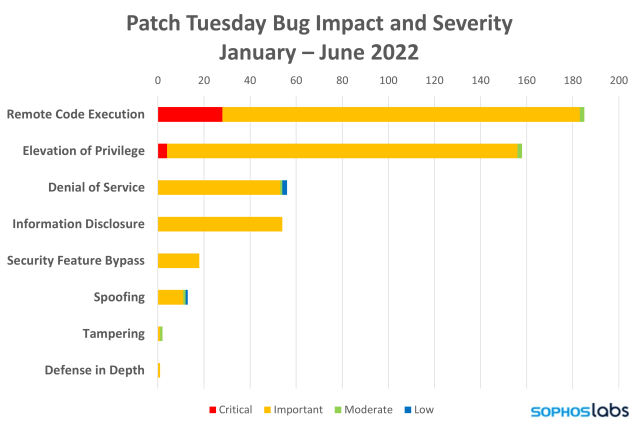

- Impacto

- Ejecución remota de código: 28

- Revelación de información: 12

- Elevación de privilegios: 10

- Denegación de servicio: 3

- Evasión de funciones de seguridad: 1

- Suplantación de identidad: 1

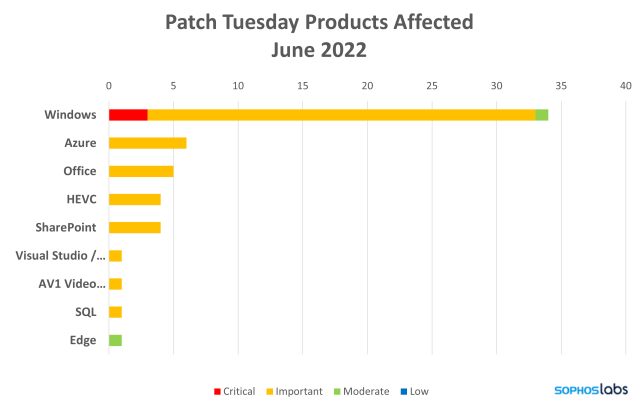

- Productos

- Microsoft Windows: 34 (incluyendo 4 CVEs de Intel)

- Azure: 6

- HEVC: 4

- Microsoft Office: 5 (incluyendo 2 compartidos con SharePoint)

- SharePoint: 4 (incluyendo 2 compartidos con Office)

- Visual Studio y .NET 1

- Extensión de vídeo AV1: 1

- Microsoft SQL: 1

- Microsoft Edge: 1

Vulnerabilidades notables

Vulnerabilidades de ejecución remota de código de LDAP (8 CVE)

LDAP continúa su rocambolesca primavera con ocho parches más. Uno de los ocho, una vulnerabilidad de ejecución remota de código que afecta a Windows 10 / Server 2016 y posteriores, merece tanto la designación de gravedad Crítica como una advertencia que el problema no requiere ni privilegios elevados ni interacción del usuario para tener éxito, aunque afortunadamente la configuración por defecto de la política del sistema afectado haría que la vulnerabilidad fuera inaccesible. También hay que tener en cuenta que este problema (CVE-2022-30139) afecta técnicamente a Azure; en concreto, al hotpatch del núcleo de Windows Server 2022 Azure Edition.

CVE-2022-30163 Vulnerabilidad de ejecución remota de código de Windows Hyper-V

Después de un lanzamiento de parches en mayo con sólo vulnerabilidades de gravedad importante para Hyper-V, junio trae un RCE de clase crítica a la mesa del hipervisor. Este problema, que afecta a versiones de Windows y Windows Server que se remontan a más de una década (Windows 7 SP1, Windows Server 2008 R2 SP1), no requiere interacción del usuario ni privilegios elevados. Afortunadamente, es difícil de explotar de forma fiable, ya que requiere que el atacante gane una condición de carrera. No se sabe que el problema se haya divulgado o explotado públicamente en este momento.

CVE-2022-30171 y CVE-2022-30172 (ambos denominados Microsoft Office Information Disclosure Vulnerability)

Estas vulnerabilidades secuenciales, ambas problemas de divulgación de información de gravedad importante, también afectan a SharePoint. (Tanto Office como SharePoint reciben este mes parches que son exclusivamente suyos). La 30171 parece tener un potencial de impacto ligeramente mayor según las puntuaciones CVSS comunicadas por Microsoft, pero cualquiera de ellas requiere la interacción del usuario para su explotación con éxito.

Como todos los meses, si no quieres esperar a que tu sistema descargue las actualizaciones por sí mismo, puedes descargarlas manualmente desde la web de Windows Update (con la excepción del parche HEVC exclusivo de la Tienda Microsoft mencionado anteriormente). Ejecuta la herramienta winver.exe para determinar qué versión de Windows 10 u 11 estás ejecutando, y luego descarga el paquete de actualización acumulativa para la arquitectura y el número de versión de tu sistema.