Nous avons tous vécu un moment d’excitation si intense, lors d’une chasse aux cybermenaces, que nous sommes tombés dans un “rabbit hole“, duquel nous avons dû nous extraire. Utiliser des outils qui fournissent les bonnes données dans le bon contexte fait de nous des chasseurs plus efficaces et nous aide à éviter les “rabbit holes” (et à revenir sur nos pas si nous tombons dedans quand même).

Comme beaucoup de chasseurs de cybermenaces, l’équipe de sécurité Sophos utilise divers flux de données pour faciliter la mise en place de ce contexte. Nous obtenons des données des produits Sophos, bien sûr, et nous utilisons des flux en provenance de sources telles que Sysmon et du framework Windows Event Forwarding and Collecting pour l’enrichir.

En particulier, nous sommes des fans des données provenant d’Intercept X. Cela nous aide à dresser un tableau complet de la menace, à donner un sens à nos données et à répondre efficacement et de manière appropriée aux alertes.

Nous pouvons, non seulement, analyser les causes racines des alertes, mais nous gagnons également un temps précieux en mettant à disposition une plateforme à partir de laquelle basculer vers d’autres ensembles de données, créer des recherches de corrélation et les visualiser dans des tableaux de bord.

Rassembler des données

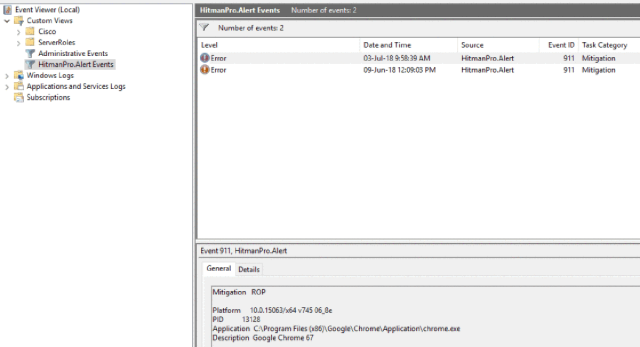

Par défaut, Intercept X écrit les alertes de prévention visant des exploits dans le log des applications Windows avec le chiffre 911 comme ID d’Evènement (ID Event) :

Si votre système SIEM (Security Information and Event Management) est déjà en train de gérer des événements Windows au niveau d’un endpoint, l’ajout d’alertes Intercept X à un abonnement initié par WEC (Windows Event Collector) est une tâche simple. J’ai également recommandé d’activer l’audit des processus de ligne de commande.

Les événements sont transmis au WEC, qui peut les transmettre à un outil d’analyse/SIEM de votre choix (Microsoft propose un ensemble complet d’articles couvrant la configuration initiale du transfert et de la collecte d’événements).

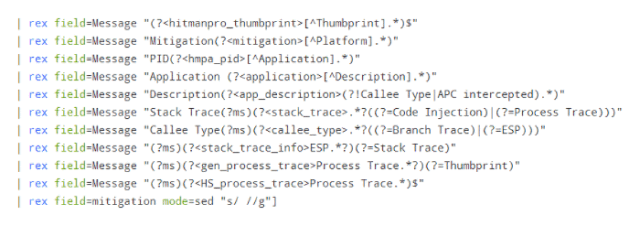

Les messages des événements 911 contiennent également des informations utiles qui peuvent être extraites sous forme de paires de valeurs de champ afin d’enrichir davantage les données de recherche de cybermenaces de votre SIEM.

Nos outils consomment également les données d’événement et d’alerte de Sophos Central. Si vous n’avez pas encore extrait ces données pour les utiliser dans votre système SIEM, vous trouverez des informations sur la procédure à suivre dans les pages de la communauté Sophos.

Les données contextuelles supplémentaires sont obtenues à l’aide d’une méthode de Sophos Central non prise en charge, qui nous fournit des informations telles que la dernière adresse IP, le dernier utilisateur connecté, la dernière activité et la dernière mise à jour réussie, etc.

Tout faire fonctionner ensemble

Les données d’événement obtenues auprès de Sophos Central nous alertent sur des problèmes tels que des exploits ROP (Return-Oriented Programming), HeapSpray et DEP (Data Execution Prevention). Si vous souhaitez en savoir plus sur ce type de détection d’exploit, consultez sans plus attendre le livre blanc Exploits Explained: Comprehensive Exploit Prevention).

Utiliser les détections d’exploits comme recherche fondamentale et mettre en corrélation les événements 911 d’Intercept X nous fournit un ensemble de données convaincant pour commencer la recherche de cybermenaces.

Pour aller plus loin, nous pouvons utiliser l’horodatage d’un événement pour affiner notre recherche et analyser ce qu’il s’est passé sur une machine au moment de la détection, en examinant les processus qui sont apparus avant et après.

Nous pouvons ainsi identifier des fichiers PE suspects. Nous pouvons alors, à notre tour, pivoter et rechercher le même fichier dans le reste du périmètre concerné, utiliser les informations pour rechercher dans d’autres ensembles de données du système SIEM, ou rechercher des entrées de ligne de commande parasites.

Nous pouvons également basculer vers d’autres variables sur la machine affectée, comme : quels comptes ont ouvert une session ?, quels sites ont été visités ?, à quoi ressemblait le trafic réseau ?, des PUA (applications potentiellement indésirables) ont-elles été bloquées ? et existe-t-il d’autres détections ?

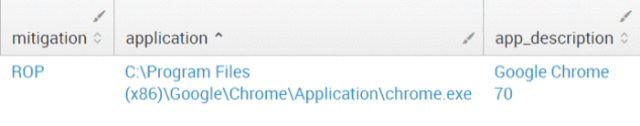

Un exemple

Dans cet exemple, vous pouvez voir une détection d’exploit ROP dans Chrome.

À l’aide de l’horodatage de la détection, j’ai examiné une fenêtre de 20 minutes, 10 minutes de chaque côté de l’événement, et j’ai recherché l’ID d’Evénement 4688 pour comprendre quels nouveaux processus avaient été créés, qui les a exécuté et quel processus les a créés. Cela révélera également s’il existe un élément suspect sur lequel je peux basculer pour approfondir ma recherche.

Dans ce cas, la détection est révélée comme un faux positif, mon travail d’approfondissement s’arrête et le “rabbit hole” est évité. En réduisant la quantité d’informations à trier, je peux voir clairement qu’il n’y a pas eu de déclencheurs malveillants. Dans ce cas, j’ai pu déterminer que l’utilisateur avait cliqué sur un lien dans un email Outlook, qu’il a été dirigé vers un site web légitime exécuté sur le réseau local et que les seuls processus en cours d’exécution provenaient d’emplacements connus et sains.

En rassemblant des informations utiles et appropriées dans notre système SIEM, nous nous assurons de disposer des outils et des données nécessaires pour effectuer un tri rapide, nous permettant ainsi de cerner ce qui est important et ce sur quoi nous devrions (et ne devrions pas) concentrer nos efforts.

Sans cela, nous nous serions certainement retrouvés en train de prendre le thé avec le Chapelier fou !

Billet inspiré de Hunting for threats with Intercept X and the Windows Event Collector, sur Sophos nakedsecurity.